Đây không phải là một hình thức mới vì đã có nhiều trường hợp được ghi nhận về các công cụ độc hại được ngụy trang dưới dạng khai thác PoC trên GitHub. Tuy nhiên, các nhà nghiên cứu của hãng bảo mật Trend Micro (Mỹ) nhấn mạnh rằng kẻ tấn công vẫn tiếp tục sử dụng chiến thuật này để đánh lừa những người dùng nhẹ dạ cả tin để thực hiện lây nhiễm phần mềm độc hại.

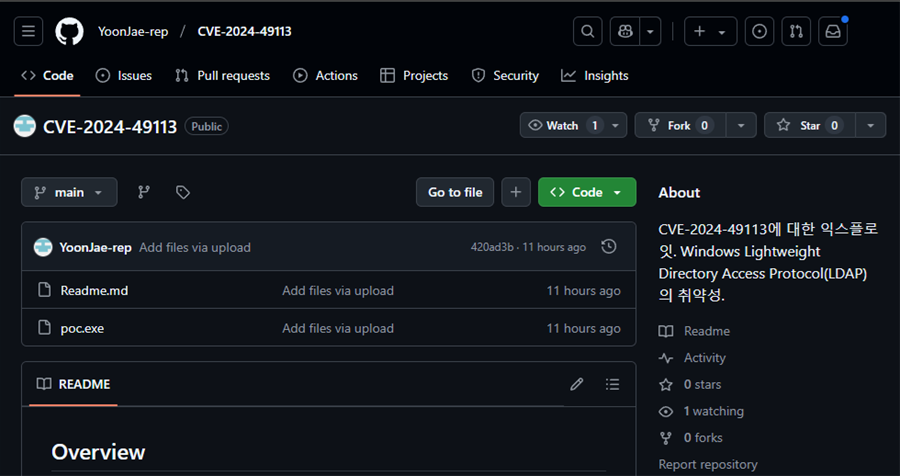

Hình 1. Kho lưu trữ độc hại trên GitHub

Trend Micro báo cáo rằng kho lưu trữ GitHub độc hại chứa một project dường như đã được sao chép từ PoC hợp pháp của SafeBreach Labs cho lỗ hổng CVE-2024-49113 có điểm CVSS là 7.5, cho thấy mức độ ảnh hưởng đáng kể, lỗ hổng này vốn đã được công bố trước đó vào ngày 01/01/2025.

Lỗ hổng ảnh hưởng đến dịch vụ LDAP, đã được Microsoft khắc phục trong bản vá Patch Tuesday tháng 12/2024, lỗ hổng còn lại là sự cố thực thi mã từ xa (RCE) nghiêm trọng được theo dõi có mã CVE-2024-49112.

Bài đăng trên blog ban đầu của SafeBreach về PoC đã đề cập sai đến CVE-2024-49112, trong khi PoC của họ là CVE-2024-49113, đây là lỗ hổng từ chối dịch vụ có mức độ nghiêm trọng thấp hơn (lỗ hổng có thể bị khai thác để làm gián đoạn dịch vụ LDAP)

Sai lầm này tuy đã được sửa chữa sau đó nhưng cũng tạo ra sự quan tâm và xôn xao lớn xung quanh LDAPNightmare và khả năng tấn công của nó có lẽ là điều mà những kẻ tấn công đã cố gắng lợi dụng.

Người dùng tải xuống PoC từ kho lưu trữ độc hại sẽ nhận được tệp thực thi “poc[.]exe” được đóng gói bằng UPX, khi thực thi, tệp này sẽ chèn một script PowerShell vào thư mục %Temp% của nạn nhân, nó sẽ tạo ra một tác vụ theo lịch trình trên hệ thống bị xâm phạm, thực thi một script được mã hóa để lấy script thứ ba từ Pastebin.

Payload cuối cùng này thu thập thông tin máy tính, danh sách tiến trình, thư mục, địa chỉ IP và thông tin về network adapter, cũng như các bản cập nhật đã cài đặt và tải chúng lên dưới dạng lưu trữ ZIP trên máy chủ FTP bên ngoài bằng thông tin xác thực được mã hóa cứng.

.jpg)

Hình 2. Đánh cắp dữ liệu từ hệ thống bị nhiễm

Người dùng được khuyến cáo, bảo vệ chống lại các kho lưu trữ giả mạo chứa phần mềm độc hại liên quan đến việc áp dụng kết hợp các biện pháp kỹ thuật, nhận thức về bảo mật và các biện pháp thực hành tốt nhất. Trong đó cần chú ý đến các nội dung sau:

- Luôn tải xuống code, thư viện và phần phụ thuộc từ các kho lưu trữ chính thức và đáng tin cậy.

- Hãy thận trọng với các kho lưu trữ có nội dung đáng ngờ có vẻ không phù hợp với công cụ hoặc ứng dụng mà nó lưu trữ.

- Nếu có thể, hãy xác nhận danh tính của chủ sở hữu hoặc tổ chức lưu trữ.

- Xem lại lịch sử cam kết của kho lưu trữ và những thay đổi gần đây để tìm ra bất thường hoặc dấu hiệu của hoạt động độc hại.

- Chú ý với các kho lưu trữ bị đánh giá thấp, tìm kiếm các bài đánh giá, vấn đề hoặc thảo luận về kho lưu trữ để xác định các dấu hiệu cảnh báo tiềm ẩn.

Người dùng có thể theo dõi danh sách các dấu hiệu bị xâm phạm của cuộc tấn công này có thể được tìm thấy tại đây.

Cập nhật tin tức công nghệ mới nhất tại fanpage Công nghệ & Cuộc sống