Sử dụng hình ảnh xác thực để ngăn chặn quá trình phân tích

Tin tặc ngày càng sử dụng các công cụ hợp pháp để có thể đánh lừa được người dùng và khiến cho chiến dịch tấn công trở nên khả thi hơn. Giờ đây, các tin tặc đã tiến thêm một bước nữa bằng cách sử dụng các giải pháp bảo mật thực tế trong các cuộc tấn công của mình.

Trong một chiến dịch gần đây, các nhà nghiên cứu cho biết các tin tặc đã sử dụng Cyber Panel để tạo hàng trăm tên miền khó hiểu hàng ngày bằng thuật toán tạo miền ngẫu nhiên (RDGA). Các miền này lưu trữ các trang thu thập thông tin xác thực. Vì các miền có tính ngẫu nhiên cao nên các nhà cung cấp dịch vụ lưu trữ gặp khó khăn trong việc xác định và vô hiệu hóa chúng.

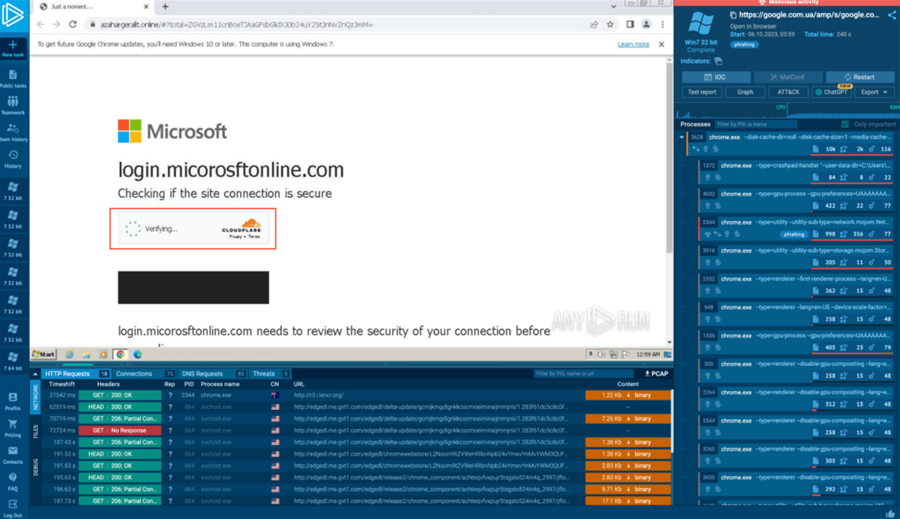

Các cuộc tấn công sử dụng hình ảnh xác thực thông thường được những kẻ tấn công nhắm mục tiêu thông qua nền tảng Office 365 và sử dụng email spam làm vectơ ban đầu. Tin tặc dụ người dùng đăng nhập vào những gì có vẻ là phần mềm hợp pháp. Ví dụ Hình 1 dưới đây thể hiện các hình thức thu thập thông tin xác thực được ẩn phía sau dịch vụ Captcha của CloudFlare.

Hình 1. Hình thức thu thập thông tin xác thực thông qua mã Captcha

Bằng cách đặt hình ảnh xác thực hợp pháp của CloudFlare trước nội dung độc hại, về cơ bản, những kẻ tấn công đang đặt lớp bảo mật này chống lại lớp bảo mật khác, đó là do các giải pháp bảo mật tự động, như trình thu thập thông tin web được thiết kế để phát hiện mối đe dọa, bị hình ảnh xác thực chặn lại. Do đó, nội dung sẽ tránh bị gắn cờ là độc hại và các email có liên kết đến trang này sẽ vượt qua các bộ lọc thư rác.

Những kẻ tấn công thêm địa chỉ email của nạn nhân dưới dạng tham số GET sau khi mục tiêu hoàn thành hình ảnh xác thực. Sau đó, chúng thực thi một tập lệnh để trích xuất tên miền của tổ chức mục tiêu, sử dụng dữ liệu này để hiển thị trang đăng nhập tùy chỉnh mạo danh cổng đăng nhập thực tế của nạn nhân.

Sau khi nạn nhân truy cập trang đăng nhập, phần còn lại của cuộc tấn công sẽ tuân theo mô hình thu thập thông tin xác thực tiêu chuẩn. Khi nạn nhân nhập thông tin đăng nhập của họ, thông báo lỗi xác thực “wrong credentials” sẽ hiển thị. Tiếp đó, những kẻ tấn công nhanh chóng chuyển hướng nạn nhân đến một trang web hợp pháp, đồng thời lấy thông tin đăng nhập đến máy chủ chỉ huy ra lệnh và kiểm soát (C2) của chúng.

Quishing - biến thể của lừa đảo sử dụng mã QR để tránh bị phát hiện

Quishing được bắt nguồn từ việc kết hợp mã QR và các chiến thuật lừa đảo tinh vi, là một chiến lược lừa đảo mới đã trở nên phổ biến kể từ giữa năm 2023.

Kỹ thuật này liên quan đến việc kẻ tấn công gửi mã QR chuyển hướng mục tiêu đến một trang web độc hại. Việc nhúng liên kết độc hại vào mã QR giúp kẻ tấn công vượt qua các bộ lọc thư rác vì mã QR thường được coi là an toàn và nhiều công cụ bảo mật thiếu khả năng phân tích nội dung của chúng.

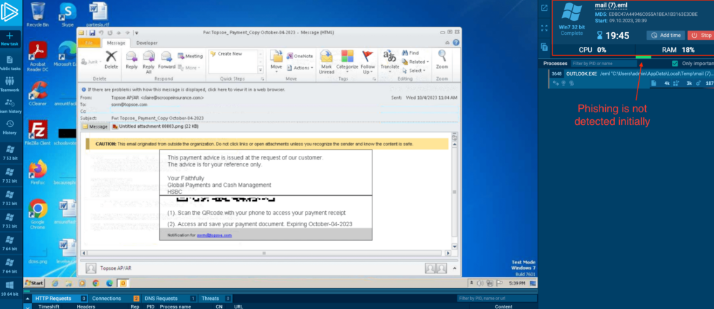

Email thường là điểm lây nhiễm ban đầu trong các chiến dịch tấn công. Trong Hình 2, những kẻ tấn công kết hợp email hóa đơn thanh toán giả và kỹ thuật Quishing.

Hình 2. Kết hợp email hóa đơn thanh toán giả với kỹ thuật Quishing

Kết hợp các kỹ thuật lẩn tránh

Trong một chiến dịch khác mà các nhà nghiên cứu quan sát gần đây, các tác nhân đe dọa kết hợp các phương pháp lừa đảo phổ biến theo cách thông minh để vượt qua khả năng phát hiện của sandbox tự động.

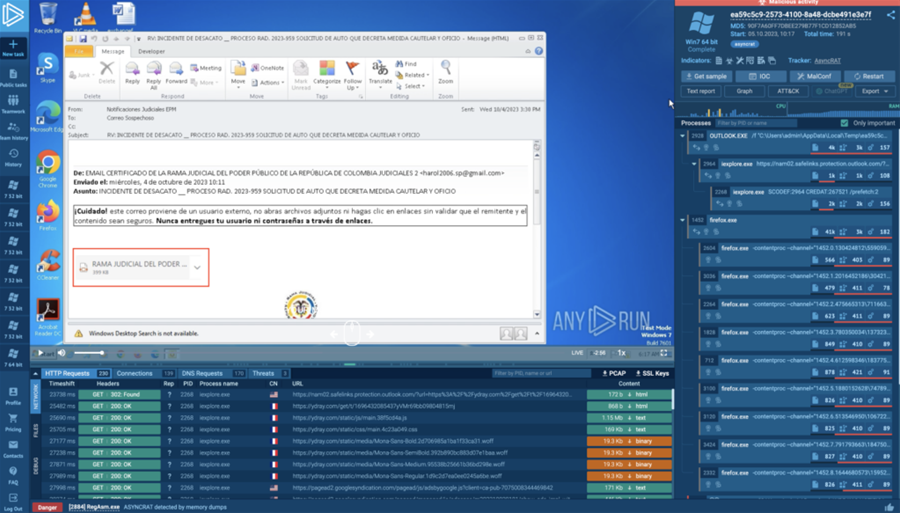

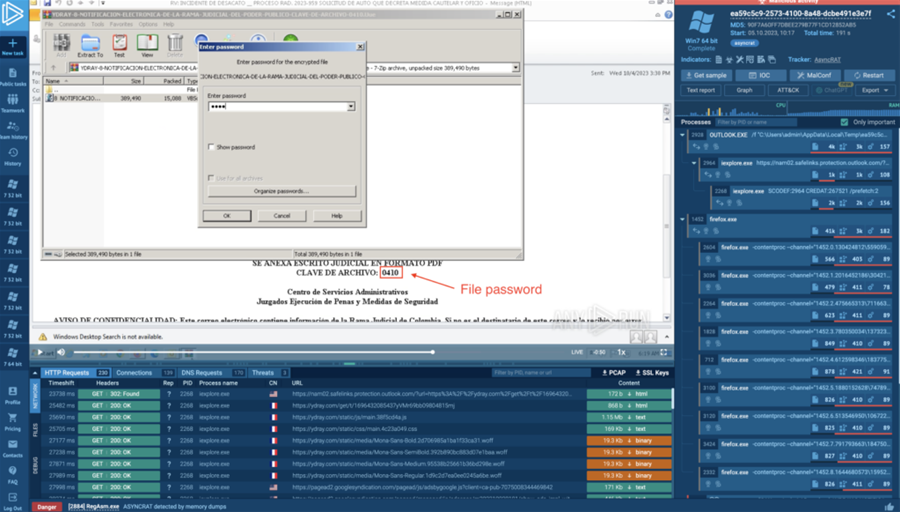

Cuộc tấn công này bắt đầu bằng một email lừa đảo được ngụy trang dưới dạng thông báo của Tòa án tư pháp từ Cộng hòa Colombia. Đính kèm với email là nội dung có vẻ là PDF nhưng thực tế là một hình ảnh được thiết kế để mạo danh một tệp, như trong ví dụ Hình 3.

Hình 3. Email đính kèm giả mạo

Khi được nhấp vào, hình ảnh sẽ chuyển hướng người dùng đến một tệp được lưu trữ trực tuyến, tệp này được mã hóa và bảo vệ bằng mật khẩu. Trong đó, mật khẩu được cung cấp trong phần nội dung của email (Hình 4).

Hình 4. Thông tin mật khẩu được cung cấp trong email giả mạo

Sử dụng hình ảnh làm tệp đính kèm giả mạo là một chiến thuật đã có từ giữa những năm 2010 và việc phân phối payload trong các kho lưu trữ được bảo vệ bằng mật khẩu thậm chí còn là một thủ thuật cũ hơn. Tuy nhiên, việc kết hợp chúng lại với nhau như thế này là một cách mạnh mẽ để tránh bị phân tích tự động.

Cập nhật tin tức công nghệ mới nhất tại fanpage Công nghệ & Cuộc sống

Nguồn tin: antoanthongtin.vn

Tham gia bình luận