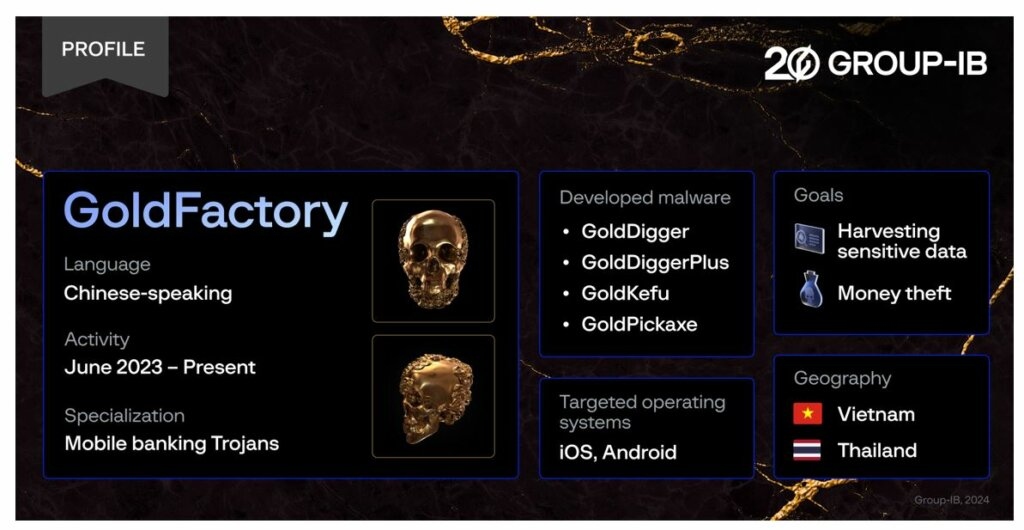

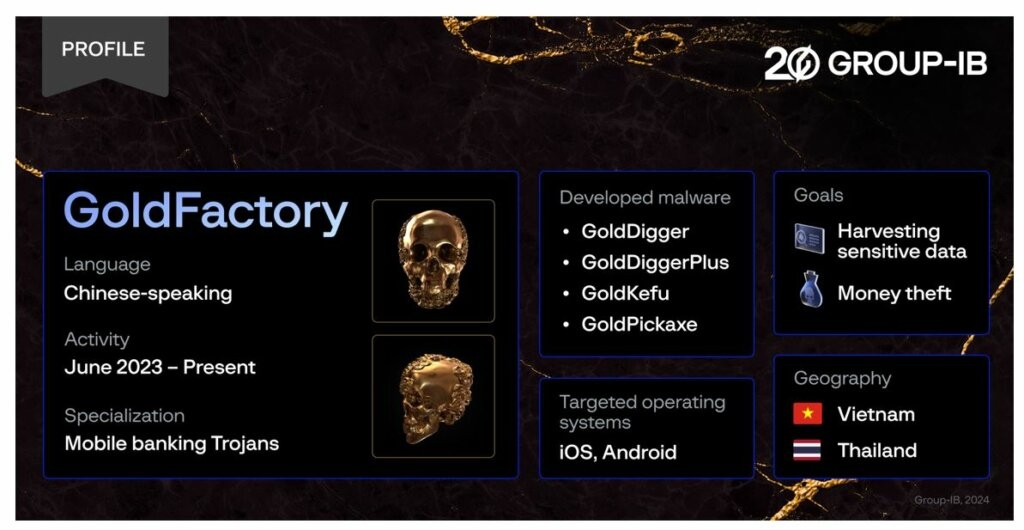

Công ty Group-IB, có trụ sở tại Singapore chuyên phát hiện và ngăn chặn các cuộc tấn công mạng, vừa phát hiện phiên bản trojan (mã độc) đầu tiên được tạo ra để nhắm vào iPhone. Đáng chú ý, mã độc này đang tập trung tấn công vào thiết bị của người dùng ở Việt Nam và Thái Lan.

Trojan đánh cắp dữ liệu sinh trắc được phát hiện phát tán tại Việt Nam và Thái Lan (Nguồn: Group-IB)

Mã độc đánh cắp dữ liệu sinh trắc của người dùng iOS

Trojan này có tên gọi GoldPickaxe. Tin tặc đã phát tán nó trên hệ điều hành iOS thông qua nền tảng TestFligt - một công cụ được Apple tạo ra để giúp các nhà phát triển phân phối các ứng dụng chưa chính thức (beta) bằng cách gửi đường link cho một số người dùng cài đặt, trước khi được phát hành trên AppStore cho tất cả mọi người. Với TestFlight, các nhà phát triển có thể mời tối đa 10.000 người thử nghiệm cài đặt ứng dụng beta của họ.

GoldPickaxe có thể thu thập thông tin như tin nhắn SMS, FaceID, dữ liệu nhận dạng... Với các thông tin được thu thập dạng này, mục đích nhắm tới của hacker là tấn công và rút tiền từ tài khoản ngân hàng, các ứng dụng tài chính.

Theo Group-IB, sau khi Apple gỡ trojan này ra khỏi TestFlight, tin tặc đã chuyển sang sử dụng phương pháp phát tán thông qua phần mềm quản trị (MDM), thường dùng quản lý thiết bị trong doanh nghiệp.

Trojan là một loại mã hoặc phần mềm độc hại nhưng được ẩn dưới lớp vỏ của các phần mềm hợp pháp. Một Trojan được thiết kế để làm hỏng, phá hoại, đánh cắp hoặc nói chung gây ra một số hành động gây hại khác trên dữ liệu hoặc mạng của người bị tấn công.

Chuyên gia công ty an ninh mạng Group-IB cho biết, một trong những lý do nhiều người chọn iPhone vì thiết bị Apple bảo mật hơn máy Android. Tuy nhiên, suy nghĩ này có thể thay đổi khi họ phát hiện phiên bản trojan đầu tiên được tạo ra để nhắm vào iPhone. Đáng chú ý, mã độc này đang tập trung tấn công vào thiết bị của người dùng ở Việt Nam và Thái Lan, đồng thời tội phạm mạng cũng có thể mở rộng phạm vi hoạt động trong thời gian tới.

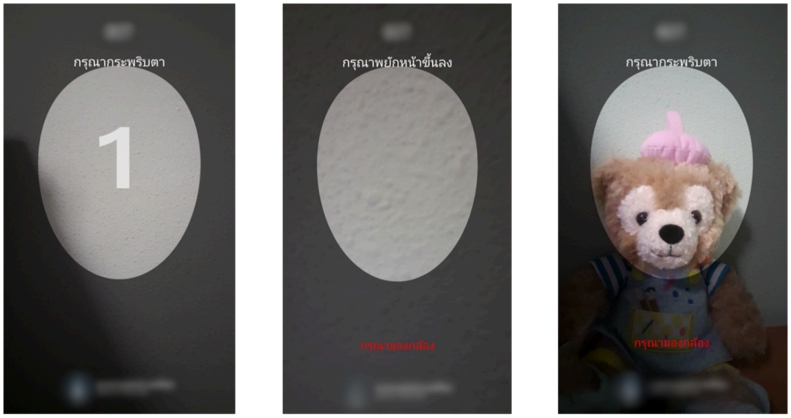

Phiên bản GoldPickaxe cho iOS thực chất là mã độc GoldDigger, một trojan hoạt động trên Android bắt đầu được phát tán trong năm 2023. Sau khi cài vào iPhone hay smartphone Android, GoldPickaxe có thể thu thập thông tin như FaceID, dữ liệu nhận dạng và tin nhắn SMS, từ đó âm thầm rút tiền từ tài khoản ngân hàng hay ứng dụng tài chính. Dữ liệu sinh trắc học còn có thể bị lợi dụng để tạo deepfake, mạo danh nạn nhân và truy cập tài khoản ngân hàng của họ.

Group-IB cho biết phiên bản Android của mã độc này có nhiều hoạt động độc hại hơn trên iOS do các hạn chế bảo mật cao hơn của Apple. Ngoài ra, trên Android, trojan sử dụng hơn 20 ứng dụng giả mạo khác nhau làm vỏ bọc.

Ông Vũ Ngọc Sơn, Giám đốc công nghệ, công ty Công nghệ An ninh mạng Quốc gia Việt Nam – NCS cho biết, từ trước tới giờ các loại mã độc tấn công người dùng chủ yếu là ở trên Android. Vì vậy nếu so về mức độ nguy hiểm của trojan mới này so với các loại trước đây thì nó cũng tương tự. Sở dĩ người ta cảnh báo nhiều về loại mã độc mới này vì nó được thiết kế để có thể tấn công cả người dùng iOS.

Phát hiện phiên bản trojan đầu tiên được tạo ra để nhắm vào iPhone (Ảnh chụp màn hình tại Thái Lan: Group-IB)

“Nguy cơ lây nhiễm trojan GoldPickaxe không cao. Nguyên nhân là các bước hướng dẫn của nó cũng khá nhiều bước, người bình thường khó thực hiện, khả năng thành công sẽ thấp. Trong khi, nếu muốn tấn công người dùng iOS, tin tặc thường chọn cách khai thác lỗ hổng theo kiểu zero click hay one click hơn, với cách đó tin tặc sẽ không cần phải yêu cầu người dùng thao tác nhiều”, ông Vũ Ngọc Sơn phân tích.

Theo ông Vũ Ngọc Sơn, để phòng tránh người dùng tuyệt đối không cài đặt các ứng dụng từ nguồn không đảm bảo, chỉ cài đặt từ kho ứng dụng chính thức của Apple là AppStore.

Đối với Android và cả iPhone, không click vào bất kỳ link nào được gửi cho bạn qua tin nhắn. Tuyệt đối không cấp quyền nhạy cảm cho ứng dung (app) mới, nhất là quyền trợ năng (Accessibility) và Notification Listener. Khi máy Android cài vào thường tin tặc có thể lấy cắp mã OTP, thông tin tài khoản và thu thập hết toàn bộ thông tin có trên máy như SMS, hình ảnh... toàn bộ quá trình được điều khiển từ xa bởi tin tặc.

Xuất hiện thêm các thủ đoạn lừa đảo trực tuyến

Cục An toàn thông tin, Bộ Thông tin và Truyền thông cũng vừa thông tin cảnh báo, tình hình lừa đảo trực tuyến vẫn diễn ra khá phức tạp, chủ yếu nhắm vào một bộ phận người dân cả tin, thiếu hiểu biết về an toàn thông tin mạng. Một số thủ đoạn lừa đảo nổi bật trong thời gian qua bao gồm:

Chiêu lừa đảo “Click vào đây để nhận lì xì”

Các hình thức chúc Tết, lì xì điện tử ngày càng phổ biến những năm gần đây. Lợi dụng điều này, năm mới 2024, các đối tượng xấu đã giăng bẫy để lừa chiếm đoạt tài sản của người dùng. Kẻ xấu có thể giả mạo người thân, ngân hàng… để thông báo nhận lì xì đầu năm. Nhiều người dùng cả tin đã truy cập đường dẫn đến website giả mạo trang web của ngân hàng trong nội dung tin nhắn, làm theo chỉ dẫn, nhập thông tin số điện thoại, mật khẩu tài khoản. Lúc này, đối tượng lừa đảo sẽ kiểm soát được tài khoản ngân hàng của người dùng và thực hiện hành vi chiếm đoạt tài sản.

(Ảnh minh họa: security report)

Lừa đảo sử dụng trí tuệ nhân tạo để giả mạo hình ảnh và giọng nói

Gần đây, nhiều người đã trở thành nạn nhân của các cuộc lừa đảo tài chính sử dụng Deepfake, có sự tham gia của trí tuệ nhân tạo (AI). Sau khi kiểm soát được tài khoản Facebook của người dùng, các đối tượng xấu đã không lập tức chiếm đoạt hoàn toàn mà âm thầm theo dõi, chờ cơ hội giả mạo họ để hỏi vay tiền bạn bè, người thân.

Đối tượng còn sử dụng AI để tạo sẵn một đoạn video giả mạo gương mặt và giọng nói của chủ tài khoản Facebook (Deepfake). Khi được yêu cầu gọi điện video call để xác thực, đối tượng lừa đảo đồng ý nhận cuộc gọi nhưng sau đó nhanh chóng ngắt kết nối để tránh bị phát hiện. Với thủ đoạn này, các đối tượng đã lừa chiếm đoạt tiền của nhiều người dùng.

Bùng phát hoạt động mê tín dị đoan trên mạng xã hội

Theo Cục An toàn thông tin, hiện nhiều đối tượng đang lợi dụng tín ngưỡng của người dân để trục lợi, giả mạo các dịch vụ tâm linh hòng chiếm đoạt tài sản của người dân.

Thực tế, trên các nền tảng mạng xã hội hay website, đã xuất hiện hàng loạt cá nhân giả mạo sư thầy, thầy bói... từ đó tạo “thị trường tâm linh” trên mạng. Mỗi hội nhóm có thể có hàng trăm ngàn thành viên tham gia. Không ít người dân đã tự biến mình thành nạn nhân của các trò lừa đảo tâm linh trên mạng, khi tin lời bói toán vô căn cứ, dẫn tới hậu quả xấu cho bản thân và gia đình, mất thời gian tiền của.

Lừa đảo dùng tài khoản ngân hàng trùng tên

Một hình thức lừa đảo không mới nhưng lại rộ lên trong thời gian này là lừa đảo dùng ngân hàng trùng tên. Cách thức lừa đảo, trước tiên đối tượng tìm cách sở hữu các tài khoản ngân hàng với người đứng tên bất kỳ thông qua việc đi thuê lại các tài khoản ngân hàng của sinh viên, người ở nông thôn. Các đối tượng còn sử dụng chứng minh nhân dân, căn cước công dân của người khác để đăng ký mở tài khoản ngân hàng online từ xa.

Tiếp đó, đối tượng sẽ tìm người có tên trùng với tài khoản trên mạng xã hội để thực hiện hành vi đánh cắp tài khoản Facebook bằng cách gửi link vào tin nhắn để cài cắm mã độc, hay gửi thư điện tử chứa link dẫn đến website chiếm đoạt tài khoản. Khi có người dùng sập bẫy, đối tượng chiếm đoạt tài khoản Facebook và nhắn tin mượn tiền hoặc tung tiếp các đường dẫn dụ dỗ thêm các nạn nhân khác bằng Facebook của người bị hại.

Thủ đoạn mạo danh quân nhân để lừa chiếm đoạt tài sản

Gần đây, tại nhiều địa bàn trên cả nước, đã xuất hiện hình thức lừa đảo trực tuyến với thủ đoạn mới, đó là mạo danh, giả danh quân nhân để lừa chiếm đoạt tài sản. Thống kê của Cục Chính trị Quân khu 7 cho hay, tính từ tháng 7/2023 đến nay, trên địa bàn đã phát hiện 75 vụ việc mạo danh, giả danh cán bộ, nhân viên quân đội để lừa đảo chiếm đoạt tài sản.

Ngoài gọi điện thoại, các đối tượng còn mặc quân phục để gọi video khiến nạn nhân tin tưởng, mất cảnh giác. Một số đối tượng gọi điện thoại hoặc gửi tin nhắn cho người dân, tự xưng là “chỉ huy, quản lý” của con em đang công tác trong quân đội để thông báo liên quan đến hành vi vi phạm kỷ luật và đề nghị người dân chuyển tiền đền bù thiệt hại, khắc phục hậu quả do con em mình gây ra.

Cập nhật tin tức công nghệ mới nhất tại fanpage Công nghệ & Cuộc sống

Nguồn tin: cafef.vn

Tham gia bình luận