Theo Microsoft, kẻ tấn công gửi một gói dữ liệu độc hại tới máy chủ SMBv3 để khai thác lỗ hổng chống lại máy chủ. Để tấn công người dùng, hacker sẽ tạo một máy chủ SMB v3 từ gói tin chứa mã độc đó và hướng dẫn người dùng kết nối tới máy chủ đó.

SMB (Server Message Block) chạy trên cổng 445 và là một giao thức mạng cho phép chia sẻ tệp, duyệt mạng, in và giao tiếp qua mạng.

Lỗ hổng bắt nguồn từ cách thức SMBv3 xử lý các truy vấn của tính năng nén dữ liệu phần header (compression header), cho phép kẻ tấn công từ xa có thể thực thi mã độc trên máy chủ hoặc máy khách với đặc quyền trên cả Hệ thống.

Từ tháng 5/2019, các hệ điều hành Windows 10 và Windows Server đã thêm một tính năng được gọi là Compression Header để nén thư trao đổi giữa máy chủ và máy khách. Tính năng này là một phần của giao thức bị ảnh hưởng của các hệ điều hành.

Với thông báo của Microsoft sẽ ngừng phát hành các bản vá cho các lỗ hổng trên Windows 7 sau ngày 14/1, số lượng người dùng chuyển đổi sang Windows 10 là nguồn tài nguyên đáng kể của các tin tặc hiện tại.

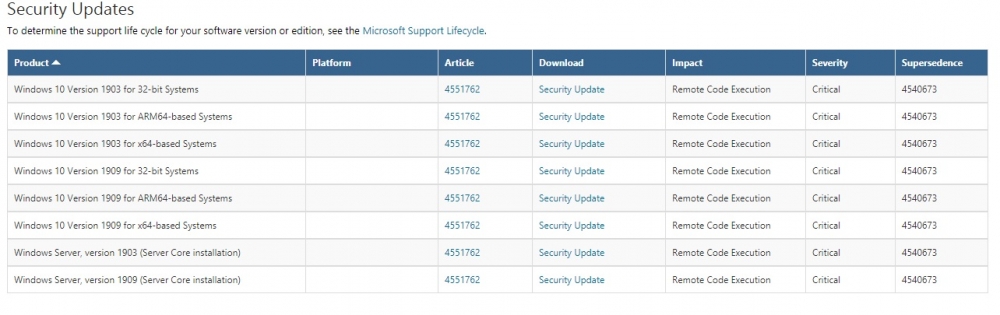

Bản vá lỗi CVE-2020-0796 là bản vá lỗ hổng thực thi mã từ xa ảnh hưởng đến các phiên bản hệ điều hành như trang Microsoft liệt kê:

Windows 10 Version 1903 for 32-bit Systems

Đối với ARM64-based Systems

Windows 10 Version 1903 cho x64-based Systems

Windows 10 Version 1909 cho 32-bit Systems

Đối với ARM64-based Systems

Windows 10 Version 1909 cho x64-based Systems

Windows Server, phiên bản 1903 (Server Core Install)

Windows Server, phiên bản năm 1909 (Server Core Install)

Cách phòng chống CVE-2020-0796

Chúng ta nên thực hiện các biện pháp "phòng hơn chống" để giảm thiểu tối đa rủi ro nhất có thể, mặc dù thực tế là chưa có sự ghi nhận đáng tiếc nào về việc khai thác qua lỗ hổng SMBv3 được phát hiện bị khai thác. Để khắc phục tất cả thông tin về lỗ hổng này, hãy cập nhật bản vá lỗi càng sớm càng tốt. Microsoft hiện đã tung ra bản vá cập nhật bảo mật.

Bạn có thể vô hiệu hóa SMBv3 và chặn cổng 445 TCP trên máy tính cá nhân (Client) bằng cách sử dụng tường lửa ngay trên máy của bạn để chặn các cuộc tấn công nhằm khai thác lỗ hổng nếu hệ điều hành của bạn không thể cập nhật bản vá lỗi CVE-2020-0796 này vì lý do gì đó.

Khi bạn sử dụng máy chủ, việc chặn cổng này sẽ giúp ngăn chặn việc khai thác lỗ hổng cho hệ thống máy Client khỏi các cuộc khai thác lỗ hổng này. Chặn các cổng ở toàn phạm vi sẽ hỗ trợ bảo vệ mạng khỏi các cuộc tấn công từ bên ngoài và là cách tốt nhất để phòng chống các cuộc tấn công từ internet.

Tuy nhiên, các hệ thống vẫn có thể bị tấn công từ bên trong bNgoài ra, để thách thức quy tắc tường lửa trước đây, hãy tạo một quy tắc chặn mới. Sử dụng các thiết đặt được đề xuất cho bất kỳ ứng dụng khách Windows không lưu trữ chia sẻ SMB.

Xem thông tin chi tiết về CVE-2020-0796 từ Mircrosoft tại đây

Theo Tạp chí Điện tử

Cập nhật tin tức công nghệ mới nhất tại fanpage Công nghệ & Cuộc sống

Nguồn tin: dientungaynay.vn

Tham gia bình luận