Hướng dẫn mới được ban hành của NSA đề cập đến môi trường hệ thống mạng, bao gồm tất cả tài sản phần cứng và phần mềm, các thực thể phi cá nhân và các giao thức liên lạc. Bản hướng dẫn này tập trung vào bốn trụ cột bao gồm: Data flow mapping; Macro segmentation; Micro segmentation và Software Defined Networking (SDN).

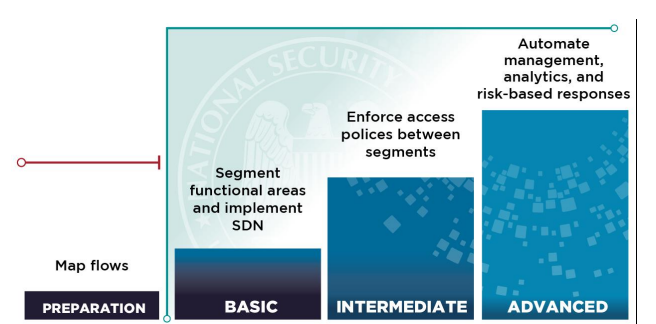

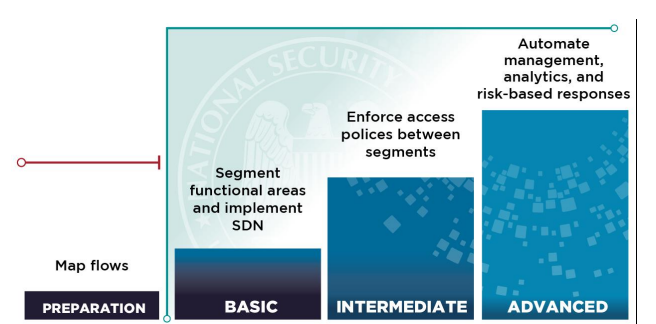

NSA mô tả bốn cấp độ trưởng thành, từ bước chuẩn bị đến giai đoạn nâng cao, trong đó các hệ thống quản lý và kiểm soát mở rộng được triển khai để cho phép khả năng hiển thị, giám sát tối ưu và đảm bảo sự phát triển của hệ thống mạng.

Ngoài framework phân đoạn mạng (network segmentation) an toàn, kiến trúc Zero Trust tập trung vào quản lý lưu lượng mạng thông qua cơ chế mã hóa mạnh và xác thực liên tục tất cả người dùng, thiết bị và dữ liệu. Phân tích, giám sát an ninh mạng và các sự kiện, hoạt động khác để phát hiện hành vi bất thường. Khi được áp dụng đúng cách, tất cả các khả năng này đều hỗ trợ kiến trúc Zero Trust và có tăng cường đáng kể tính bảo mật của hệ thống mạng.

Môi trường hệ thống mạng trong Zero Trust bảo vệ các tài nguyên quan trọng khỏi truy cập trái phép bằng cách xác định quyền truy cập mạng, kiểm soát luồng và dữ liệu, phân đoạn ứng dụng và sử dụng mã hóa đầu cuối. Điều này được thực hiện thông qua phân đoạn mạng bằng macro segmentation và micro segmentation, kết hợp với SDN, để cho phép kiểm soát và tự động hóa tập trung.

Hình 1. Mức độ trưởng thành của môi trường hệ thống mạng Zero Trust

Lập bản đồ luồng dữ liệu

Lập bản đồ luồng dữ liệu xác định tuyến đường dữ liệu di chuyển trong một tổ chức và mô tả cách dữ liệu đó chuyển đổi từ vị trí hoặc ứng dụng này sang vị trí hoặc ứng dụng khác. Hoạt động này làm nổi bật các nút bên trong và bên ngoài mà dữ liệu được lưu trữ hoặc xử lý, cho phép phát hiện bất kỳ hành vi sử dụng dữ liệu sai mục đích nào.

Bản đồ này cũng có thể xác định các luồng đi/đến mà dữ liệu không được mã hóa đúng cách. Trong trường hợp dữ liệu không được mã hóa khi truyền, người gửi nên kích hoạt mã hóa đầu cuối khi có thể hoặc tận dụng mạng riêng ảo (VPN), hoặc các đường hầm (tunnel) và giao thức được mã hóa tương đương để bảo vệ dữ liệu khi được truyền.

Ngoài việc phát hiện các luồng dữ liệu không được bảo vệ đầy đủ, quy trình lập bản đồ luồng dữ liệu này còn là nền tảng cho các hoạt động mạng khác, chẳng hạn như phân đoạn macro segmentation và micro segmentation.

Mức độ trưởng thành của lập bản đồ luồng dữ liệu được xác định như sau:

- Chuẩn bị: Xác định vị trí dữ liệu được lưu trữ và xử lý cũng như trạng thái lưu trữ các thành phần dữ liệu.

- Cơ bản: Các tổ chức bắt đầu lập bản đồ cho cả luồng dữ liệu vật lý và logic. Đảm bảo xây dựng các tuyến đường, luồng dữ liệu được mã hóa.

- Trung bình: Các tổ chức có danh sách đầy đủ các ứng dụng và đã xác định được luồng dữ liệu quan trọng. Một số hoạt động tự động hóa đã được triển khai để duy trì độ chính xác của mapping. Bất kỳ luồng dữ liệu bất thường nào được xác định đều phải được cô lập hoặc loại bỏ ở cấp độ này.

- Nâng cao: Các tổ chức có một danh mục đầy đủ các luồng dữ liệu. Tự động hóa theo dõi các biện pháp kiểm soát và giảm thiểu tất cả các luồng dữ liệu hiện tại, mới hoặc bất thường.

Macro segmentation

Phân đoạn mạng rất quan trọng trong việc thiết kế và triển khai kiến trúc Zero Trust và có thể được chia thành: macro segmentation và micro segmentation.

Macro segmentation cung cấp khả năng kiểm soát mức độ cao đối với lưu lượng mạng giữa các khu vực, phòng ban khác nhau trong mạng lưới tổ chức bằng cách chia thành nhiều thành phần riêng biệt, mỗi thành phần hỗ trợ một yêu cầu bảo mật khác nhau. Nói cách khác, macro segmentation có thể được coi là sự phân tách các tổ chức con trong một công ty.

Ví dụ, một nhân viên trong bộ phận công nghệ thông tin không được phép truy cập vào hệ thống mạng của phòng kế toán và tất cả dữ liệu, tài nguyên nằm ở đó. Các ranh giới mạng này, kết hợp với các biện pháp kiểm soát truy cập, cung cấp khả năng bảo mật bằng cách thu hẹp bề mặt tấn công để ngăn chặn sự di chuyển ngang. Ngoài ra, macro segmentation tạo thuận lợi cho việc tự động hóa các phản hồi bảo mật. Do đó, điều này càng giảm thiểu rủi ro mất mát do vi phạm dữ liệu, từ chối dịch vụ hoặc phát tán phần mềm độc hại.

Mức độ trưởng thành của macro segmentation được xác định như sau:

- Chuẩn bị: Xác định các mức độ bảo mật khác nhau trên hệ thống mạng.

- Cơ bản: Các tổ chức bắt đầu phân đoạn dựa trên chức năng từng phòng/ban, vị trí và mức độ quan trọng của tài sản. Việc sử dụng các biện pháp kiểm soát bảo mật nội bộ được tăng cường trong bất kỳ phân đoạn nào hiện có (ví dụ như VLAN).

- Trung bình: Các chính sách truy cập hạn chế chuyển động ngang hàng giữa các phân đoạn được xác định và thiết lập trong các tập luật của tường lửa dựa trên các chính sách bảo mật.

- Nâng cao: Mạng được phân đoạn thành các thành phần chi tiết hơn. Các phân đoạn được xác định và thiết lập trong các tập luật của tường lửa dựa trên các chính sách bảo mật.

Micro segmentation

Micro segmentation cung cấp bảo mật ở cấp độ cụ thể và chi tiết bằng cách phân đoạn mạng thành nhỏ hơn để hạn chế cách dữ liệu trái phép. Micro segmentation có thể được coi là sự tách biệt mạng trong một tổ chức con; nhân viên trong cùng một phòng/ban không được truy cập vào tài nguyên của nhau trừ khi được yêu cầu rõ ràng. Điều này cung cấp khả năng thực thi bảo mật bổ sung gần hơn với các ứng dụng và tài nguyên, tăng cường các chính sách đã được thiết lập tại chu vi mạng.

Do đó, micro segmentation liên quan đến việc cô lập người dùng, ứng dụng hoặc quy trình làm việc thành các phân đoạn mạng riêng lẻ để giảm thiểu bề mặt tấn công và hạn chế tác động nếu xảy ra vi phạm. Kiểm soát chi tiết hơn đối với micro segmentation đạt được thông qua cách tiếp cận với SDN, có thể cung cấp khả năng giám sát và cảnh báo bảo mật có thể tùy chỉnh. SDN cho phép kiểm soát việc định tuyến gói tin từ một trung tâm điều khiển tập trung, cho phép thực thi chính sách cho tất cả các phân đoạn mạng.

Mức độ trưởng thành của micro segmentation được xác định như sau:

- Chuẩn bị: Xác định các mức độ bảo mật khác nhau trên mạng dựa trên định danh và quyền truy cập ứng dụng.

- Cơ bản: Các tổ chức bắt đầu chuyển đổi sang các kết nối dành riêng cho dịch vụ và tách biệt các luồng dữ liệu quan trọng.

- Trung bình: Các tổ chức triển khai cơ chế cô lập điểm cuối và ứng dụng cho nhiều kiến trúc mạng hơn với các kiểm soát vào/ra giữa các phân đoạn nhỏ.

- Nâng cao: Các tổ chức sử dụng micro segmentation mở rộng dựa trên thông tin ứng dụng và luồng dữ liệu, với xác thực liên tục về kết nối cho các kết nối dịch vụ cụ thể. Các nền tảng quản lý tập trung được điều chỉnh để cung cấp khả năng hiển thị và giám sát bảo mật tự động, bao gồm cảnh báo về hành vi bất thường.

Software defined networking

Việc tích hợp các thành phần SDN vào cơ sở hạ tầng hiện có cũng có thể cho phép các tổ chức giám sát và cảnh báo bảo mật tùy chỉnh. Đặc điểm tập trung của SDN cho phép triển khai và quản lý động trên toàn hệ thống mạng. SDN cho phép kiểm soát và định tuyến gói tin bằng máy chủ điều khiển (control) tập trung thông qua control plane phân tán (distributed) từ các forwarding plane/

SDN là một công nghệ đang được nhiều tổ chức triển khai và có thể cho phép tích hợp, kiểm soát linh hoạt các thiết bị mới. Ngoài ra, các nền tảng quản lý mạng SDN luôn sẵn có và có thể tự động hóa các tác vụ thủ công. Điều này tạo điều kiện thuận lợi cho việc tích hợp các phân đoạn mạng theo một chính sách chung được quản lý tập trung và giảm nguy cơ xảy ra lỗi của con người, chẳng hạn như cấu hình sai khi mạng mở rộng.

Mặc dù bảo mật trong hệ thống mạng nói chung được hưởng lợi từ micro segmentation thông qua SDN, nhưng bản thân bộ điều khiển SDN Controller có thể trở thành mục tiêu ưu tiên yêu cầu phải cấu hình phù hợp và giám sát liên tục.

Vì các tập lệnh được viết để thực hiện các lệnh gọi API nhằm tạo điều kiện tự động hóa các tác vụ cần thiết, nên cấu hình SDN Controller có thể làm lộ các API đó. Để ngăn chặn điều này, cần có các biện pháp an ninh mạng tốt để ngăn chặn việc vô hiệu hóa trái phép các biện pháp kiểm soát bảo mật và các hành vi xâm phạm khác đối với khả năng của SDN.

Các vai trò quản trị viên API phải được tạo với các đặc quyền hạn chế không cho phép cùng cấp độ truy cập như quản trị viên SDN. SDN Controller chỉ nên chấp nhận các lệnh gọi API từ quản trị viên API được ủy quyền. Các lệnh gọi API phải được bảo mật bằng các giao thức được mã hóa phù hợp (ví dụ TLS v1.2 trở lên, SSH v2 trở lên) và xác thực lẫn nhau (chẳng hạn như chứng chỉ máy khách và máy chủ) khi có thể để bảo vệ dữ liệu trong quá trình truyền.

Mức độ trưởng thành của SDN được xác định như sau:

- Chuẩn bị: Các tổ chức lập bản đồ các phân đoạn mạng trong phạm vi quản lý của mình và xác định lộ trình tích hợp thành phần SDN.

- Cơ bản: Tích hợp các thành phần SDN và phát triển một plane điều khiển trung tâm, cùng với chính sách quản lý, quy tắc cấu hình mạng và lịch trình tác vụ. Ánh xạ API SDN, thiết lập vai trò và cấu hình SDN Controller để thực hiện lệnh gọi API bằng mã hóa và xác thực.

- Trung bình: Kiểm tra tính kết nối và thiết lập cấu hình để sử dụng các quy tắc phân đoạn ở mức độ chi tiết. Tạo hệ thống cảnh báo để thông báo cho người quản trị về hành vi bất thường hoặc đáng ngờ.

- Nâng cao: Sử dụng phân tích và kiểm soát truy cập nâng cao. Kiểm tra hệ thống mạng để xác định điểm yếu nào có thể cho phép kẻ tấn công di chuyển giữa các phân đoạn theo chiều ngang hoặc theo cách khác.

NSA khuyến nghị các tổ chức có thể tăng cường hệ thống mạng của họ bằng cách phát triển các khả năng tương xứng với các cấp độ trong các mô hình trưởng thành được mô tả trong bản hướng dẫn này.

Cập nhật tin tức công nghệ mới nhất tại fanpage Công nghệ & Cuộc sống

Nguồn tin: antoanthongtin.vn

Tham gia bình luận