Bằng cách chèn các tập lệnh độc hại vào các trang web, các tin tặc có thể theo dõi lịch sử duyệt web, chụp ảnh màn hình và đánh cắp tiền điện tử. Rilide được ngụy trang dưới dạng tiện ích mở rộng hợp pháp của Google Drive để ẩn mình trong khi lạm dụng các chức năng tích hợp sẵn của Chrome.

Bằng cách sử dụng các tiện ích mở rộng trình duyệt độc hại, Trustwave đã phát hiện ra rằng Rilide không phải là phần mềm độc hại đầu tiên. Điểm khác biệt của phần mềm độc hại này là nó có khả năng sử dụng hiệu quả các hộp thoại giả mạo để đánh lừa người dùng tiết lộ mã xác thực hai yếu tố (2FA) của họ để rút tiền điện tử.

Mặc dù nguồn gốc của Rilide chưa được xác định, Trustwave đã thông báo rằng họ đã tìm thấy các tiện ích mở rộng trình duyệt tương tự đang được rao bán. Đồng thời, một phần mã nguồn của nó gần đây đã bị rò rỉ trên một diễn đàn ngầm do xung đột giữa các tin tặc liên quan đến khoản thanh toán chưa được xử lý.

Tiện ích mở rộng Rilide Stealer

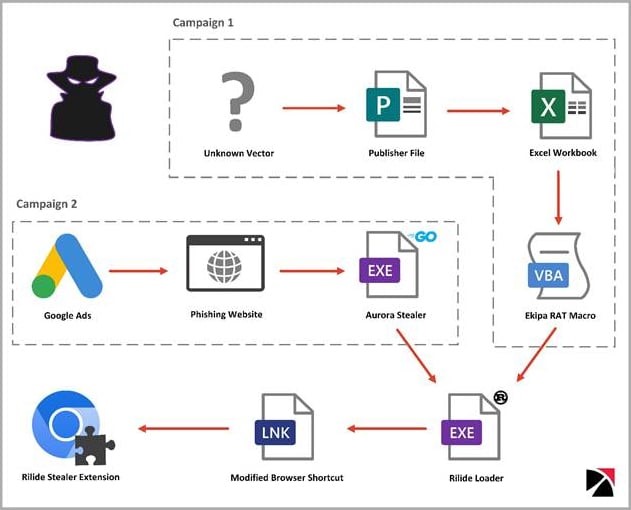

Trustwave đã tìm thấy hai chiến dịch riêng biệt để phân phối Rilide. Trong chiến dịch đầu tiên, các tin tặc đã sử dụng trojan truy cập từ xa Ekipa (RAT) để phát tán phần mở rộng độc hại. Chiến dịch sau đó là sử dụng Google Ads và phần mềm độc hại Aurora Stealer để phát tán tiện ích mở rộng bằng trình tải Rust.

Hai chiến dịch phân phối Rilide

Chiến dịch 1: Ekipa RAT cài đặt Rilide Stealer

Tệp Microsoft Publisher độc hại đã được sử dụng để phân phối một trong các mẫu Rilide mà Trustwave đã xác định. Tệp này là một thành phần của Nhóma RAT, một trojan truy cập từ xa được tạo ra cho các cuộc tấn công có chủ đích và thường được bán trên các diễn đàn ngầm.

Cần lưu ý rằng quyết định của Microsoft về việc ngăn macro thực thi các tệp được tải xuống từ Internet không ảnh hưởng đến Microsoft Publisher. Do đó, khi người dùng cố mở tệp Publisher, họ sẽ nhận được cảnh báo nhưng vẫn có thể cho phép thực thi nội dung độc hại bằng cách nhấp vào nút "Enable Macro".

Máy chủ C2 đã được sử dụng để cấu hình ba tập lệnh, bao gồm:

- Tải xuống payload từ địa chỉ hxxps://nch-software[.]info/1/2[.]exe xuống thư mục %temp% as.txt

- Thay đổi phần mở rộng của tệp đã tải xuống thành .exe

- Thực thi payload độc hại

Tệp "2.exe" là trình tải dựa trên Rust, chịu trách nhiệm cài đặt tiện ích mở rộng Rilide cho trình duyệt dựa trên Chromium.

Microsoft đã phát hành một bản cập nhật vào ngày 14/2/2023 nhằm giải quyết lỗ hổng bảo mật của Microsoft Publisher. Với việc triển khai tính năng "Mark of the Web" trên tệp.pub, giờ đây người dùng chỉ còn lại một chọn, đó là "Disable Macro."

Không rõ liệu có mối liên hệ nào giữa các tin tặc đứng sau Ekipa RAT và những kẻ sử dụng trình đánh cắp thông tin Rilide hay không. Trước khi chuyển sang trình đánh cắp Aurora, có khả năng Ekipa RAT đã được sử dụng như một công cụ phân phối cho Rilide.

Chiến dịch 2: Aurora Stealer lạm dụng Google Ads

Ban đầu được phát hiện vào tháng 4/2022 dưới dạng Dịch vụ phần mềm độc hại (MaaS) trên các diễn đàn ngầm nói tiếng Nga, Aurora là một trình đánh cắp dữ liệu dựa trên Go. Mục tiêu dữ liệu từ nhiều trình duyệt web, ví tiền điện tử và hệ thống cục bộ được nhắm mục tiêu bởi phần mềm độc hại.

Gần đây, các nhà nghiên cứu đã phát hiện ra rằng Aurora đang lạm dụng nền tảng Google Ads để phát tán phần mềm độc hại. Theo công ty bảo mật Cyble, các chiến dịch bắt chước trình cài đặt Team Viewer hợp pháp đã được sử dụng để triển khai Aurora. Theo báo cáo của nhà nghiên cứu Germán Fernández và nhóm bảo mật MalwareHunterTeam, Aurora cũng được phân phối qua một chiến dịch bắt chước Trình điều khiển NVIDIA. Một mẫu đã tải xuống được đóng gói với Themida, một trình bảo vệ thương mại nổi tiếng dành cho các tệp thực thi.

Chiến dịch Aurora bắt chước trình cài đặt Trình điều khiển NVIDIA

Liên kết chung giữa hai chiến dịch

Các mẫu trình tải dựa trên Rilide Rust được phân tích như một phần của chiến dịch Aurora được đóng gói bằng VMProtect. Sau khi giải nén các mẫu và kiểm tra các chuỗi có trong tệp nhị phân, các nhà nghiên cứu đã phát hiện ra nhiều tham chiếu đến các đường dẫn Windows trong thư mục C:Users\Unide\. Đường dẫn PDB của mẫu Rilide, thu được từ chiến dịch RAT của Ekipa, chứa các tên người dùng tương tự.

Các mẫu trình tải dựa trên Rilide Rust từ cả hai chiến dịch

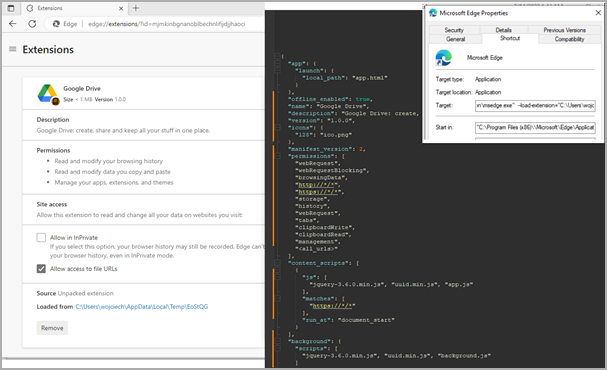

Tiện ích mở rộng Rilide Stealer trên các trình duyệt dựa trên Chromium

Nếu phát hiện thấy trình duyệt dựa trên Chromium, Rilide sử dụng trình tải Rust để cài đặt tiện ích mở rộng. Trình tải của Rilide sửa đổi các tệp lối tắt LNK của trình duyệt web được nhắm mục tiêu để chúng được thực thi với tham sốload-extension trỏ đến tiện ích mở rộng Rilide độc hại bị loại bỏ trên hệ thống bị xâm phạm.

Tiện ích mở rộng độc hại trên Edge

Khi nạn nhân chuyển tab, nhận nội dung web hoặc tải xuống các trang web, phần mềm độc hại sẽ tải xuống một tập lệnh để đính kèm một trình lắng nghe theo dõi khi thực thi. Ngoài ra, nó kiểm tra xem trang web hiện tại có khớp với danh sách mục tiêu có sẵn từ máy chủ chỉ huy và kiểm soát (C2) hay không.

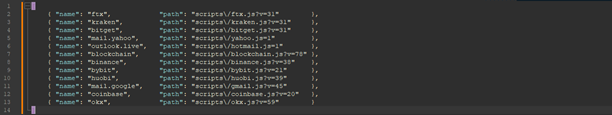

Nếu trùng khớp, tiện ích mở rộng sẽ tải các tập lệnh bổ sung được đưa vào trang web để đánh cắp dữ liệu nạn nhân liên quan đến tiền điện tử, thông tin đăng nhập tài khoản email, v.v.

Các mục tiêu như dịch vụ email và trao đổi tiền điện tử được liệt kê trong danh sách cấu hình.

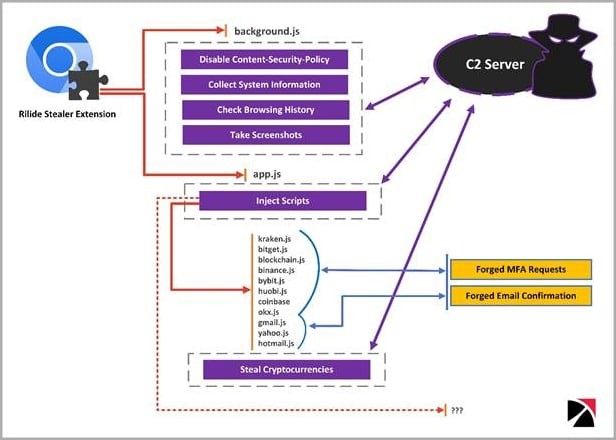

Tiện ích mở rộng cũng vô hiệu hóa "Chính sách bảo mật nội dung (Content Security Policy - CSP)" - một tính năng bảo mật được tạo ra để bảo vệ chống lại các cuộc tấn công XSS và cho phép tải các tài nguyên bên ngoài mà CSP thường chặn.

Tiện ích mở rộng cũng sẽ thực hiện kiểm tra thường xuyên đối với lịch sử duyệt web và lọc ra các URL phù hợp với danh sách tên miền được nhắm mục tiêu. Ngoài ra, nó có khả năng chụp ảnh màn hình và gửi chúng đến máy chủ C2 do tin tặc kiểm soát.

Luồng thực thi và vai trò của Rilide Stealer

Vượt qua xác thực hai yếu tố

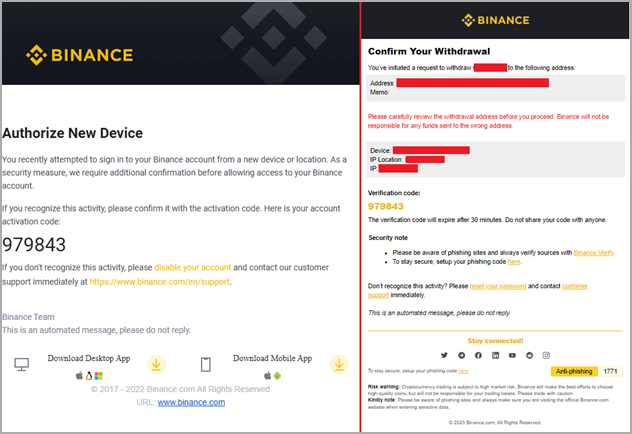

Khả năng vượt qua xác thực hai yếu tố, sử dụng các hộp thoại giả mạo để đánh lừa nạn nhân nhập mã tạm thời của họ, là một đặc điểm độc đáo của Rilide.

Khi nạn nhân bắt đầu yêu cầu rút tiền điện tử tới một dịch vụ trao đổi mà Rilide nhắm mục tiêu, hệ thống được kích hoạt. Phần mềm độc hại sẽ đưa tập lệnh vào nền và tự động xử lý yêu cầu. Khi người dùng nhập mã của họ vào hộp thoại giả mạo, Rilide sẽ sử dụng mã đó để hoàn tất quy trình rút tiền đến địa chỉ ví của tin tặc.

"Các xác nhận email cũng được thay thế nhanh chóng nếu người dùng sử dụng cùng một trình duyệt web để nhập hộp thư. Trustwave lưu ý rằng một email yêu cầu rút tiền sẽ được thay thế bằng một email khác để đánh lừa người dùng cung cấp mã quyền xác thực.

Nội dung của email gốc và giả mạo

Một minh điển hình cho thấy sự phức tạp và tinh vi ngày càng tăng của các tiện ích mở rộng trình duyệt độc hại và những mối nguy hiểm mà chúng gây ra là Rilide.

Trustwave nhận xét rằng nó sẽ không giải quyết hoàn toàn vấn đề, mặc dù thực tế là việc triển khai nền tảng Manifest v3 trên tất cả các trình duyệt dựa trên Chromium có thể làm tăng khả năng chống lại các tiện ích mở rộng độc hại.

Các nhà nghiên cứu đưa ra lời khuyên đến người dùng nên cảnh giác và thận trọng khi nhận được email hoặc tin nhắn không mong muốn và không bao giờ cho rằng bất kỳ nội dung Internet nào là an toàn. Để giảm nguy cơ trở thành nạn nhân của các cuộc tấn công lừa đảo, điều quan trọng nhất là phải thường xuyên cập nhật thông tin về các mối đe an ninh mạng và các chiến lược bảo mật mới nhất.

Cập nhật tin tức công nghệ mới nhất tại fanpage Công nghệ & Cuộc sống

Nguồn tin: antoanthongtin.vn

Tham gia bình luận