Giới thiệu về BlackLotus

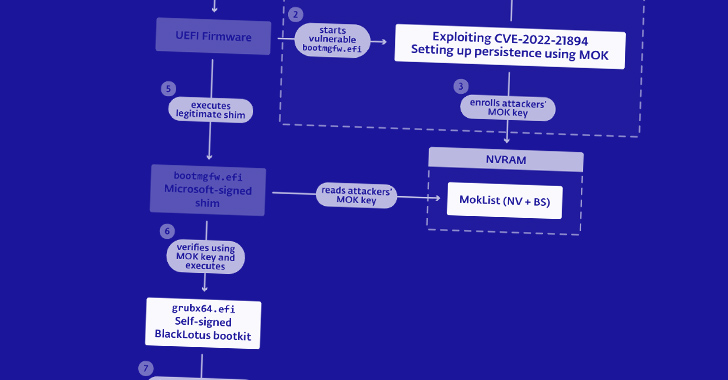

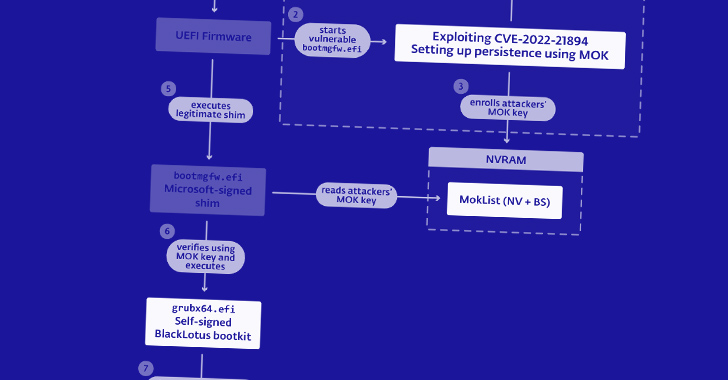

Vào tháng 10/2022, Kaspersky đã đưa mã độc BlackLotus vào diện theo dõi chặt chẽ và thu hút sự chú ý của truyền thông. BlackLotus, được công bố trong CVE-2022-21894, là một mã độc tiên tiến có thể vượt qua sự bảo vệ của trình khởi động an toàn (Windows Secure Boot) của hệ điều hành (HĐH) Windows với cơ chế "Baton Drop" để hướng tới việc kiểm soát thiết bị ngay từ khi khởi động. Tương tự như mã độc BootHole được công bố trong lỗ hổng CVE-2020-10713.

Để sửa quy trình hoạt động của trình khởi động, Microsoft đã phát hành bản vá cho các HĐH Windows bị ảnh hưởng. Tuy nhiên, ngay cả khi bản vá mới này được phát hành, cơ sở dữ liệu danh sách phần mềm bị cấm khi khởi động (Secure Boot Deny List Database - DBX) của Windows vẫn tin tưởng vào các trình khởi động cũ chưa được vá lỗ hổng. Do đó, quản trị viên có thể cho rằng lỗ hổng trong trình khởi động này vẫn chưa được khắc phục hoàn toàn vì các trình khởi động tồn tại "Baton Drop" vẫn được tin tưởng sử dụng.

BlackLotus giúp cho kẻ tấn công có thể kiểm soát hoàn toàn được hoạt động của trình khởi động trong HĐH máy mục tiêu, can thiệp được vào các cơ chế bảo mật của HĐH và tiến tới việc leo thang đặc quyền.

Điều đáng chú ý là BlackLotus là mã độc phần mềm chạy đầu tiên trong trình khởi động chứ không phải là mã độc trong firmware. Điều này giúp BlackLotus có khả năng trốn tránh các giải pháp tìm quét và duy trì lâu dài trên máy mục tiêu. Do đó, một số tổ chức đã gọi mã độc này là "unpatchable - không thể vá" hoặc "unstoppable - không thể dừng lại".

Khuyến nghị của NSA

Để quản trị viên và người dùng HĐH Windows có thể chủ động phòng ngừa mã độc BlackLotus, NSA đã đưa ra bốn đề xuất. Cụ thể là:

- Cập nhật bản vá mới nhất của Microsoft: Bản cập nhật mới nhất tháng 5/2023 chứa các chọn phần mềm được giảm thiểu cho trình khởi động và nhân HĐH để chống lại BlackLotus.

- Cấu hình cài đặt phần mềm phòng thủ cho phép kiểm tra, ngăn chặn sự thay đổi đối với phân vùng khởi động EFI (Extensible Firmware Interface): Hoạt động BlackLotus nhằm mục đích thay thế một trình khởi động EFI cũ đã vô hiệu hóa quá trình kiểm tra toàn bộ nhớ, vô hiệu hóa BitLocker tới phân vùng ổ đĩa khởi động và sau đó khởi động lại thiết bị để chạy trình khởi động này. Do đó, việc cài đặt phần mềm kiểm tra có khả năng kiểm tra và ngăn chặn sự thay đổi không hợp lệ của trình khởi động EFI giúp ngăn chặn BlackLotus. Các phần mềm này có thể là EDR (Endpoint Detection and Response), bộ phần mềm bảo mật cho thiết bị Endpoint...

- Kiểm tra tính toàn vẹn hoặc bất kỳ sự thay đổi bất thường nào của phân vùng khởi động EFI: Các sản phẩm bảo mật cho thiết bị EndPoint và giám sát firmware cung cấp tính năng kiểm tra tính toàn vẹn của phân vùng khởi động eFI. Các công cụ này hỗ trợ xác định các thay đổi bất thường trong bootmgfw.efi, bootmgr.efi hoặc các dữ liệu thêm vào khác thường trong mã nhị phân EFI (chẳng hạn như shimx64.efi hoặc grubx64.efi). Để ngăn chặn hoặc hạn chế việc khởi động thiết bị, cần cài đặt luật nếu có những thay đổi bất thường trong phân vùng EFI.

- Cập nhật cơ sở dữ liệu DBX với việc thêm dữ liệu là mã băm của các trình khởi động cũ có chứa lỗ hổng và bỏ chứng thư số Microsoft Windows Production CA 2011 trên các thiết bị. - Sửa đổi trình UEFI Secure Boot để chặn các trình khởi động phiên bản cũ của Windows. Khuyến nghị này chỉ dành cho các chuyên gia an ninh mạng và quản trị viên dày dạn kinh nghiệm.

Cập nhật tin tức công nghệ mới nhất tại fanpage Công nghệ & Cuộc sống

Nguồn tin: antoanthongtin.vn

Tham gia bình luận