.jpg)

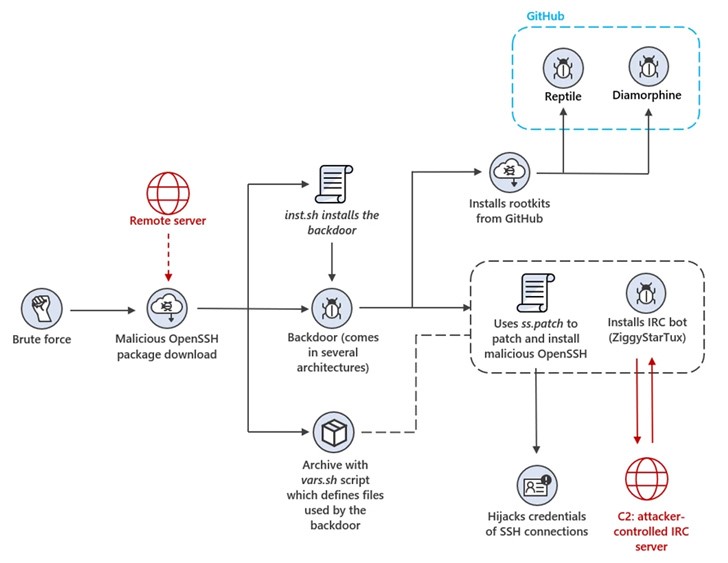

Theo các chuyên gia bảo mật tại Microsoft, chiến dịch tấn công được tin tặc thực hiện bằng việc sử dụng backdoor trên thiết bị để triển khai mã độc và IRC bot để đánh cắp, chiếm đoạt tài nguyên thiết bị. Để xâm nhậm vào các thiết bị Linux và IoT có cấu hình không chính xác hoặc cấu hình xác thực yếu đối với mặc định ban đầu của nhà sản xuất, tin tặc bắt đầu bằng chuỗi tấn công Brute-force.

Một phiên bản OpenSSH có chứa Trojan từ một máy chủ ở xa sau khi xâm nhập vào thiết bị sẽ được tải về và cài đặt trên thiết bị mục tiêu nhằm chiếm đoạn các thông tin xác thực SSH, cho phép tin tặc di chuyển được bên trong mạng và che giấu các kết nối SSH bất hợp pháp tới các thiết bị bị xâm hại. Tin tặc được cho là đã cài đặt thêm các mã nguồn mở có tên là Diamorphine và Reptile (có mã nguồn trên Github) để các bản ghi và nhật ký hệ thống trên thiết bị mục tiêu để duy trì tấn công và che giấu các hành động xâm phạm (Hình 1).

Hình 1. Chuỗi tấn công đào tiền số trên thiết bị Linux hoặc IoT của tin tặc

Tin tặc tiến hành chèn thêm hai công khai vào trong tập tin cấu hình xác thực SSH của tất cả người dùng trên hệ thống thiết bị mục tiêu để đảm bảo quyền truy cập SSH liên tục vào thiết bị. Sau khi xâm nhập vào thiết bị, các mã độc chạy tiến trình đào tiền số trên thiết bị, thậm chí chúng còn ưu tiên chạy các tiến trình đào do mình tạo ra và gỡ bỏ các tiến trình đào tiền số khác mà nhóm tin tặc khác đã cài đặt trước đó.

Để biến thiết bị thành một IRC bot có khả năng nhận lệnh từ xa bởi máy chủ do tin tặc điều khiển (C2 Server - Máy chủ IRC được điều khiển bởi tin tặc) để thực hiện tấn công từ chối dịch vụ phân tán, tin tặc cũng triển khai thêm một phiên bản sửa đổi của mã độc "ZiggyStarTux". Mã độc này đã được thay đổi từ mã độc botnet "Kaiten" (còn được gọi là "Tsunami").

Tệp tin /etc/systemd/system/network-check.service được sử dụng để cấu hình dịch vụ của ZiggyStartux, được đăng ký chạy như một dịch vụ hệ thống trên thiết bị mục tiêu. Tên miền phụ của một tổ chức tài chính hợp pháp ở Đông Nam Á được sử dụng để che giấu và duy trì sự giao tiếp giữa ZiggyStartux Bots và máy chủ C2.

Trên diễn đàn tấn công mạng có tên cardingforum.cx, Microsoft quy kết chiến dịch tấn công này cho người dùng có tên "Asterzeu". Người dùng này đã cung cấp nhiều loại công cụ tấn công để bán đối với các nền tảng linux, bao gồm cả backdoor SSH.

Các công bố về chiến dịch tấn công này của Microsoft được xuất bản hai ngày sau khi Trung tâm ứng phó bảo mật khẩn cấp Ahnlab công bố một báo cáo về chiến dịch tấn công tương tự. Một tên khác cho Kaiten, còn được gọi là DDoS Bot, được cài đặt trên các máy chủ Linux SSH được cấu hình yếu và được sử dụng trong chiến dịch tấn công là mã độc Tsunami. Theo phân tích của các chuyên gia an ninh mạng Microsoft, shellbot, xmrig coinminer và log Cleaner chỉ là một vài trong số các công cụ độc hại và đào tiền điện tử khác nhau mà Tsunami được sử dụng để cài đặt.

Cập nhật tin tức công nghệ mới nhất tại fanpage Công nghệ & Cuộc sống

Nguồn tin: antoanthongtin.vn

.jpg)

Tham gia bình luận