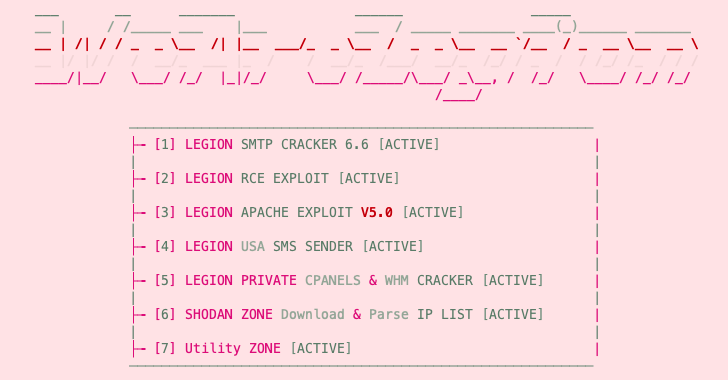

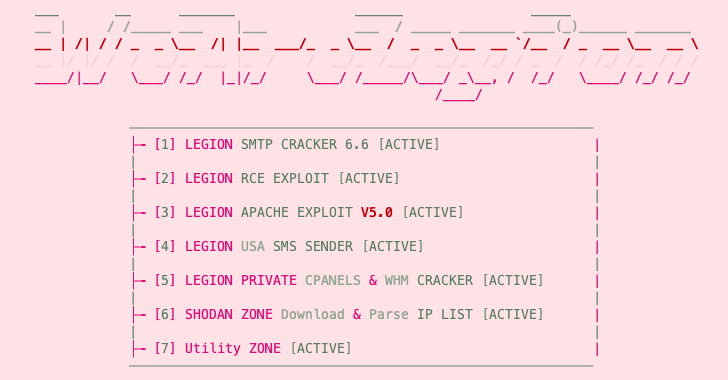

Theo các nhà nghiên cứu tại công ty bảo mật đám mây Cado Security, Legion bao gồm các mô-đun để liệt kê các máy chủ SMTP có lỗ hổng bảo mật dễ khai thác, thực hiện các cuộc tấn công thực thi mã từ xa (RCE), khai thác các phiên bản Apache chưa được vá, cũng như các tài khoản cPanel và WebHost Manager (WHM).

Nhà cung cấp dịch vụ bảo mật đám mây Lacework lần đầu tiên quan sát thấy phần mềm độc hại này vào tháng 12/2022, và nó được cho là có điểm tương đồng với một phần mềm độc hại khác có tên là "AndroxGh0st". Công ty an ninh mạng SentinelOne đã tiết lộ rằng AndroxGh0st là một phần của bộ công cụ toàn diện có tên "AlienFox" được cung cấp cho phép các tin tặc thực hiện đánh cắp API và bí mật từ các dịch vụ đám mây trong một phân tích được công bố vào cuối tháng 3/2023.

Theo nhà nghiên cứu bảo mật Matt Muir, "Legion dường như là một biến thể mới của các công cụ thu thập dữ liệu trên đám mây có chứa thông tin xác thực/thư rác." Việc quy kết cho một nhóm cụ thể là một thách thức vì các nhà phát triển của những công cụ này thường đánh cắp mã của nhau.

Ngoài việc sử dụng Telegram làm điểm đánh cắp dữ liệu, Legion được tạo ra để khai thác các máy chủ web chạy hệ thống quản lý nội dung (CMS), PHP hoặc các nền tảng dựa trên PHP như Laravel. Theo Cado Security, "Legion có thể truy xuất thông tin đăng nhập cho nhiều loại dịch vụ web, bao gồm nhà cung cấp email, nhà cung cấp dịch vụ đám mây, hệ thống quản lý máy chủ, cơ sở dữ liệu và nền tảng thanh toán như Stripe và PayPal."

SendGrid, Twilio, Nexmo, AWS, Mailgun, Plivo, ClickSend, Mandrill, Mailjet, MessageBird, Vonage, Exotel, OneSignal, Clickatell và TokBox là một số dịch vụ được nhắm mục tiêu bổ sung. Mục tiêu chính của phần mềm độc hại này là cho phép các tin tặc chiếm quyền điều khiển dịch vụ và vũ khí hóa cơ sở hạ tầng cho các cuộc tấn công tiếp theo, chẳng hạn như thực hiện các chiến dịch thư rác và phishing.

Theo Cado Security, họ cũng đã phát hiện ra một kênh YouTube chứa các video hướng dẫn cách sử dụng Legion, cho thấy công cụ này được phân phối rộng rãi và có khả năng là phần mềm độc hại phải trả tiền. Kênh YouTube này được tạo vào ngày 15/6/2021 và vẫn đang hoạt động cho đến ngày nay. Ngoài ra, Legion gửi tin nhắn rác SMS tới người dùng mạng di động ở Mỹ như AT&T, Sprint, T-Mobile, Verizon và Virgin và truy xuất thông tin đăng nhập AWS từ các máy chủ web không an toàn hoặc cấu hình sai.

"Để thực hiện điều này, phần mềm độc hại lấy mã vùng của một tiểu bang của Hoa Kỳ do người dùng lựa chọn từ trang web randomphonenumbers.com. Sau đó, một chức năng để tạo số được sử dụng để tạo danh sách các số điện thoại cần nhắm mục tiêu, theo Muir giải thích.

Khả năng khai thác các lỗ hổng PHP nổi tiếng để đăng ký web nhằm truy cập từ xa liên tục hoặc thực thi mã độc là một khía cạnh đáng chú ý khác của Legion. Nguồn gốc của nhà phát triển đứng sau công cụ này, người có bí danh "forzatools" trên Telegram, vẫn chưa được biết, mặc dù sự hiện diện của các bình luận bằng tiếng Indonesia trong mã nguồn cho thấy rằng nhà phát triển có thể là người nói tiếng Indonesia hoặc đến từ quốc gia này.

Theo nhà nghiên cứu bảo mật Alex Delamotte của hãng bảo mật SentinelOne, hai phần mềm độc hại này là hai bộ công cụ riêng biệt và các phát hiện mới làm nổi bật một số tính năng mới mà trước đây chưa từng thấy trong các mẫu AlienFox. Có nhiều tính năng chồng chéo, theo Delamotte, nhưng các công cụ được phát triển độc lập và việc triển khai hoàn toàn khác nhau. Tôi nghĩ rằng các tin tặc đang xem xét tính năng được phát triển bởi các bộ công cụ khác và triển khai những tính năng tương tự trong các công cụ phát triển của riêng họ.

Theo Muir, "Người dùng các công nghệ này nên xem lại các quy trình bảo mật hiện có của họ và đảm bảo rằng các dữ liệu được lưu trữ ở một nơi an toàn cao vì phần mềm độc hại chủ yếu dựa vào các cấu hình sai trong các công nghệ và nền tảng máy chủ web như Laravel."

Cập nhật tin tức công nghệ mới nhất tại fanpage Công nghệ & Cuộc sống

Nguồn tin: antoanthongtin.vn

Tham gia bình luận