Hiểu rõ hệ thống hiện tại

Bước đầu tiên trong việc xây dựng hệ thống theo mô hình Zero Trust là đánh giá và hiểu rõ hệ thống hiện tại của tổ chức. Bởi việc hiểu rõ hệ thống hiện tại cho phép tổ chức xây dựng một nền tảng vững chắc để bắt đầu triển khai mô hình bảo mật này. Điều này bao gồm việc xác định các tài nguyên quan trọng, ứng dụng, người dùng và luồng dữ liệu đang hoạt động trong mạng. Một đánh giá kỹ lưỡng sẽ giúp các tổ chức hiểu được:

- Tài nguyên quan trọng cần bảo vệ: Dữ liệu nhạy cảm, ứng dụng quan trọng và dịch vụ hệ thống đều cần được phân loại để thiết lập chính sách bảo mật phù hợp.

- Các lỗ hổng hiện tại: Xác định các điểm yếu có thể bị khai thác trong hệ thống hiện tại, từ đó đặt ra những mục tiêu cần giải quyết.

- Xác định bề mặt tấn công (Attack surface): Đây là bước cực kỳ quan trọng trong quá trình xây dựng, vì nó giúp tổ chức, doanh nghiệp tập trung vào những khu vực quan trọng cần bảo vệ, tránh bị quá tải khi phải áp dụng chính sách và triển khai công cụ bảo mật trên toàn bộ mạng. Khi xác định bề mặt tấn công, tổ chức, doanh nghiệp cần tập trung vào các tài nguyên số có giá trị nhất trong hệ thống, chẳng hạn như cơ sở dữ liệu khách hàng, thông tin sản phẩm hoặc các hệ thống dịch vụ nhạy cảm. Bằng cách xác định chính xác bề mặt tấn công, bạn sẽ dễ dàng hơn trong việc đưa ra quyết định về các chính sách bảo mật, từ đó tối ưu hóa việc bảo vệ tài sản mà không tốn quá nhiều tài nguyên hoặc thời gian.

Áp dụng các giải pháp kiểm soát lưu lượng mạng

Sau khi đã xác định bề mặt tấn công, bước tiếp theo là triển khai các biện pháp kiểm soát lưu lượng mạng. Lưu lượng mạng thường sẽ phụ thuộc vào các hệ thống và cơ sở dữ liệu mà các dịch vụ cần truy cập. Ví dụ, nhiều hệ thống cần phải tương tác với cơ sở dữ liệu chứa thông tin khách hàng, sản phẩm hoặc dịch vụ.

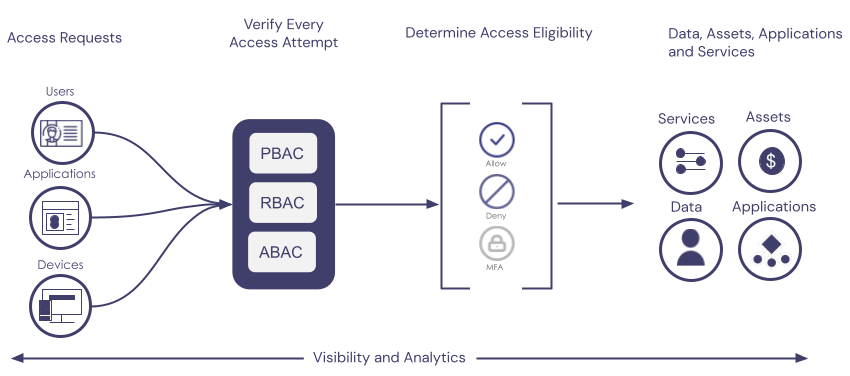

Để có thể kiểm soát được lưu lượng mạng, một yếu tố cốt lõi của Zero Trust là việc đảm bảo rằng chỉ những người dùng và thiết bị đã được xác thực mới có thể truy cập vào tài nguyên mạng. Điều này đòi hỏi việc triển khai các cơ chế xác thực, kiểm soát mạnh mẽ và đáng tin cậy.

Kiến trúc mô hình Zero Trust (Nguồn: Skyflow.com)

Các yêu cầu truy cập không đơn giản chỉ là "đi vào hệ thống", mà phải được điều hướng thông qua các cơ sở dữ liệu chứa thông tin nhạy cảm. Hiểu rõ cách thức các yêu cầu này vận hành sẽ giúp các tổ chức, doanh nghiệp quyết định các biện pháp kiểm soát mạng nào cần được triển khai và định vị chúng ở đâu trong hệ thống. Việc kiểm soát và giám sát chặt chẽ lưu lượng mạng là yếu tố then chốt trong việc ngăn chặn truy cập trái phép vào các tài nguyên nhạy cảm. Một thành phần quan trọng khác trong Zero Trust là Micro-segmentation, tức là chia nhỏ mạng thành các vùng riêng biệt. Mỗi vùng sẽ có các chính sách bảo mật riêng, giúp giảm thiểu nguy cơ tấn công lây lan trong toàn bộ mạng nếu có sự xâm nhập xảy ra.

Ví dụ, trong một hệ thống Zero Trust, các ứng dụng tài chính có thể được đặt trong một vùng với các biện pháp bảo mật nghiêm ngặt, trong khi các dịch vụ liên quan đến nhân sự được cô lập trong một vùng khác. Mỗi vùng đều có những chính sách truy cập và bảo mật độc lập và mọi luồng giao tiếp giữa các vùng đều được giám sát và kiểm soát chặt chẽ.

Thiết kế kiến trúc mạng Zero Trust

Một hệ thống mạng theo mô hình Zero Trust được thiết kế dựa trên bề mặt bảo vệ (protect surface) cụ thể của tổ chức và không có giải pháp "một kích thước phù hợp cho tất cả". Trong hầu hết các trường hợp, kiến trúc Zero Trust sẽ bắt đầu với một tường lửa thế hệ mới (Next Generation Firewall - NGFW), một công cụ mạnh mẽ giúp phân đoạn và bảo vệ các khu vực quan trọng trong mạng.

Ngoài ra, việc triển khai xác thực đa yếu tố (Multi-factor Authentication - MFA) là một bước cần thiết để đảm bảo rằng người dùng được xác minh kỹ lưỡng trước khi được cấp quyền truy cập. Hệ thống này có thể giúp giảm thiểu rủi ro từ việc mất thông tin đăng nhập hoặc các cuộc tấn công giả mạo danh tính. Xác thực không chỉ dừng lại ở tên người dùng và mật khẩu, mà cần có thêm các lớp bảo vệ khác như mã OTP hoặc nhận diện sinh trắc học. MFA là một kỹ thuật phổ biến trong Zero Trust, yêu cầu người dùng cung cấp nhiều yếu tố xác thực (ví dụ: mật khẩu, mã OTP hoặc sinh trắc học) trước khi được phép truy cập. MFA giảm thiểu nguy cơ người dùng trái phép xâm nhập vào hệ thống bằng cách đánh cắp thông tin đăng nhập.

Bên cạnh đó, xác thực dựa trên hành vi là một công nghệ tiên tiến khác có thể áp dụng trong Zero Trust. Hệ thống sẽ liên tục phân tích hành vi người dùng, như thói quen đăng nhập, vị trí địa lý và các tác vụ thường ngày, để phát hiện và ngăn chặn những hành vi bất thường.

Tạo chính sách Zero Trust

Sau khi đã xây dựng kiến trúc mạng Zero Trust, bước tiếp theo là thiết kế các chính sách Zero Trust. Để thực hiện điều này hiệu quả, một phương pháp phổ biến là sử dụng Phương pháp Kipling (Kipling Method), trong đó người dùng cần đặt câu hỏi "ai, cái gì, khi nào, ở đâu, tại sao và như thế nào" đối với mọi người dùng, thiết bị, và mạng lưới có yêu cầu truy cập.

Chính sách này phải chi tiết và bao quát, đảm bảo rằng tất cả các yêu cầu truy cập đều được giám sát và xác minh ở mọi mức độ. Bạn cần xác định rõ ràng ai được phép truy cập vào tài nguyên nào, khi nào và trong hoàn cảnh nào, cũng như mục đích của các yêu cầu truy cập đó.

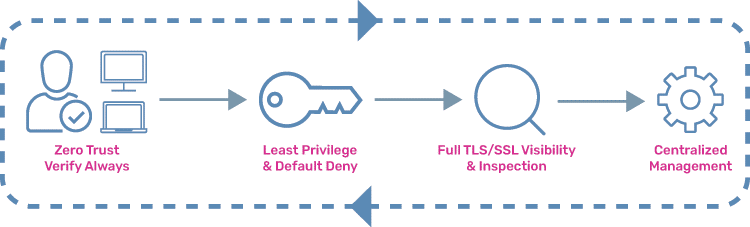

Mô hình Zero Trust yêu cầu kiểm soát quyền truy cập dựa trên nguyên tắc quyền truy cập tối thiểu (Least privilege). Nghĩa là mỗi người dùng chỉ được cấp quyền truy cập tối thiểu cần thiết để hoàn thành nhiệm vụ của họ. Điều này không chỉ giảm thiểu rủi ro từ bên ngoài mà còn ngăn ngừa sự lạm dụng quyền hạn của người dùng bên trong hệ thống.

Hơn nữa, quyền truy cập cần được kiểm soát linh hoạt dựa trên ngữ cảnh, chẳng hạn như vị trí, thiết bị, hoặc thời gian truy cập. Ví dụ, một nhân viên chỉ có thể truy cập vào hệ thống trong giờ làm việc và từ các thiết bị đã được xác nhận.

Giám sát liên tục và phát hiện hành vi bất thường

Cuối cùng, việc giám sát liên tục là một yếu tố quan trọng để đảm bảo hệ thống Zero Trust luôn an toàn và hiệu quả. Giám sát lưu lượng và hoạt động trên mạng sẽ giúp phát hiện các vấn đề tiềm ẩn sớm, đồng thời cung cấp thông tin quý giá để tối ưu hóa hiệu suất mạng mà không làm giảm mức độ an ninh. Giám sát liên tục là một phần không thể thiếu trong mô hình Zero Trust. Hệ thống cần được theo dõi 24/7 để phát hiện kịp thời các hành vi đáng ngờ hoặc các hoạt động trái phép trong mạng. Sử dụng học máy và trí tuệ nhân tạo, các hệ thống giám sát hiện đại có thể tự động phát hiện các mối đe dọa dựa trên phân tích hành vi của người dùng và luồng dữ liệu. Khi phát hiện dấu hiệu vi phạm, hệ thống có thể ngay lập tức đưa ra các cảnh báo và thực hiện các biện pháp phản ứng nhanh như cô lập thiết bị hoặc người dùng nghi ngờ.

Các hệ thống giám sát phải có khả năng theo dõi tất cả các hoạt động, từ việc đăng nhập của người dùng cho đến lưu lượng dữ liệu, nhằm phát hiện các hoạt động bất thường. Việc phản hồi nhanh trước các sự kiện bất thường sẽ giúp giảm thiểu thiệt hại và giữ cho hệ thống an toàn.

Áp dụng các giải pháp mã hóa toàn diện

Mã hóa là một công cụ quan trọng trong Zero Trust, giúp bảo vệ dữ liệu cả khi truyền qua mạng và khi lưu trữ. Mã hóa dữ liệu khi truyền (Data-in-transit) bảo đảm rằng thông tin nhạy cảm không thể bị đánh cắp khi truyền qua các mạng không an toàn. Mã hóa dữ liệu khi lưu trữ (Data-at-rest) bảo đảm rằng ngay cả khi kẻ tấn công xâm nhập được vào hệ thống và truy cập được vào dữ liệu, chúng vẫn không thể đọc hoặc sử dụng dữ liệu đó mà không có khóa mã hóa.

Kết hợp Zero Trust với các giải pháp mã hóa để nâng cao khả năng bảo mật (Nguồn: A10 networks)

Xây dựng một hệ thống an toàn và bảo mật dựa trên mô hình Zero Trust đòi hỏi một chiến lược toàn diện và các bước triển khai chi tiết. Từ việc xác định bề mặt tấn công, kiểm soát lưu lượng mạng, thiết kế kiến trúc bảo mật, đến việc giám sát liên tục, mỗi bước đều đóng vai trò quan trọng trong việc bảo vệ tài nguyên quan trọng của tổ chức.

Mô hình Zero Trust không chỉ là một chiến lược bảo mật tiên tiến mà còn là một cách tiếp cận linh hoạt, có khả năng tùy chỉnh theo nhu cầu của từng tổ chức. Khi được triển khai đúng cách, Zero Trust sẽ đảm bảo rằng mọi hoạt động trên mạng đều được giám sát, xác minh và bảo vệ, từ đó giảm thiểu nguy cơ bị tấn công và bảo đảm an toàn cho toàn bộ hệ thống.

Cập nhật tin tức công nghệ mới nhất tại fanpage Công nghệ & Cuộc sống

Nguồn tin: antoanthongtin.vn

.jpg?size=214x140)

Tham gia bình luận