Theo The Hacker News, QakBot là dòng phần mềm độc hại nổi tiếng trên Windows, được ước tính đã xâm phạm hơn 700.000 máy tính trên toàn cầu và tạo điều kiện cho gian lận tài chính cũng như ransomware (mã độc tống tiền).

Bộ Tư pháp Mỹ (DoJ) cho biết, phần mềm độc hại đang được xóa khỏi máy tính nạn nhân, ngăn việc gây thêm bất kỳ tác hại nào, đồng thời nhà chức trách đã tịch thu hơn 8,6 triệu USD tiền điện tử bất hợp pháp.

Chiến dịch xuyên biên giới có sự tham gia của các quốc gia Pháp, Đức, Latvia, Romania, Hà Lan, Anh và Mỹ, cùng sự hỗ trợ kỹ thuật từ Công ty an ninh mạng Zscaler. Đây là cuộc truy quét nhằm làm gián đoạn tài chính và kỹ thuật lớn nhất do Mỹ lãnh đạo đối với cơ sở hạ tầng mạng botnet được tội phạm mạng tận dụng, dù không có vụ bắt giữ nào được công bố.

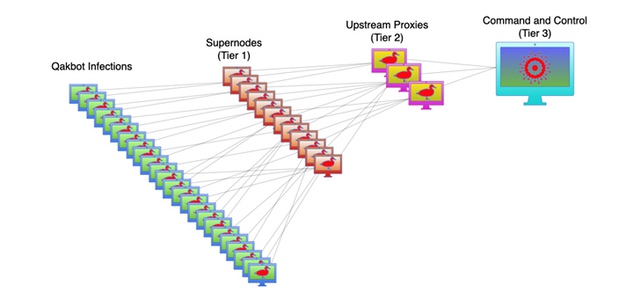

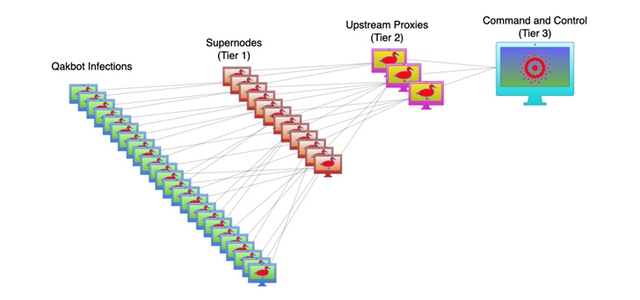

Mô hình điều khiển mạng botnet của QakBot

CHỤP MÀN HÌNH

QakBot còn được gọi là QBot và Pinkslipbot, bắt đầu hoạt động như một trojan ngân hàng từ năm 2007 trước khi chuyển thành hoạt động như một trung tâm phân phối mã độc trên các máy bị nhiễm, bao gồm cả ransomware. Một số ransomware từ QakBot bao gồm Conti, ProLock, Egregor, REvil, MegaCortex và Black Basta. Những người điều khiển QakBot được cho là đã nhận được khoảng 58 triệu USD tiền chuộc mà nạn nhân phải trả trong khoảng thời gian từ tháng 10.2021 đến tháng 4.2023.

Thường phân phối qua email lừa đảo, malware dạng mô-đun này được trang bị khả năng thực thi lệnh và thu thập thông tin. QakBot đã được cập nhật liên tục trong suốt thời gian tồn tại. DoJ cho biết những máy tính bị nhiễm phần mềm độc hại này là một phần của mạng botnet, nghĩa là thủ phạm có thể điều khiển từ xa tất cả các máy tính bị nhiễm theo cách phối hợp.

Theo tài liệu của tòa án, chiến dịch này đã truy cập vào cơ sở hạ tầng QakBot, từ đó có thể chuyển hướng lưu lượng mạng botnet thông qua các máy chủ do FBI kiểm soát, với mục tiêu cuối cùng là vô hiệu hóa chuỗi cung ứng của tội phạm. Các máy chủ đã hướng dẫn máy tính bị xâm nhập tải xuống trình gỡ cài đặt, được thiết kế để tháo gỡ các máy khỏi mạng botnet QakBot, ngăn chặn việc phân phối các thành phần bổ sung của malware một cách hiệu quả.

QakBot đã thể hiện độ phức tạp cao hơn theo thời gian, nhanh chóng đổi chiến thuật để đáp ứng các biện pháp an ninh mới. Sau khi Microsoft mặc định vô hiệu hóa macro trong tất cả các ứng dụng Office, malware này đã bắt đầu dùng tập tin OneNote như một vật trung gian lây nhiễm vào đầu năm nay.

Sự tinh vi và khả năng thích ứng cũng nằm ở việc "vũ khí hóa" nhiều định dạng tập tin như PDF, HTML và ZIP trong chuỗi tấn công của QakBot. Phần lớn các máy chủ chỉ huy và kiểm soát của malware này tập trung ở Mỹ, Anh, Ấn Độ, Canada và Pháp, còn cơ sở hạ tầng phụ trợ được cho là đặt tại Nga.

QakBot giống như Emotet và IcedID, sử dụng hệ thống máy chủ 3 tầng để kiểm soát và liên lạc với phần mềm độc hại cài đặt trên các máy tính bị nhiễm. Mục đích chính của máy chủ cấp 1 và 2 là chuyển tiếp các liên lạc chứa dữ liệu được mã hóa giữa các máy bị nhiễm và máy chủ cấp 3 điều khiển mạng botnet.

Tính đến giữa tháng 6.2023, 853 máy chủ cấp 1 đã được xác định ở 63 quốc gia, máy chủ cấp 2 hoạt động như proxy để che giấu máy chủ điều khiển chính. Dữ liệu do Abuse.ch thu thập cho thấy tất cả các máy chủ QakBot hiện đã ngoại tuyến.

Theo HP Wolf Security, QakBot cũng là một trong những dòng phần mềm độc hại hoạt động tích cực nhất trong quý 2/2023 với 18 chuỗi tấn công và thực hiện 56 chiến dịch. Nó cho thấy xu hướng của nhóm tội phạm đang cố gắng nhanh chóng khai thác những lỗ hổng trong hệ thống phòng thủ mạng để trục lợi bất chính.

Cập nhật tin tức công nghệ mới nhất tại fanpage Công nghệ & Cuộc sống

Nguồn tin: thanhnien.vn

Tham gia bình luận