Sự cố bảo mật này được đánh giá ở mức độ nghiêm trọng cao và ảnh hưởng đến giao diện web quản lý PAN-OS, cho phép kẻ tấn công vượt qua xác thực và gọi đến một số tập lệnh PHP, có khả năng gây tổn hại đến tính toàn vẹn và tính bảo mật của hệ thống.

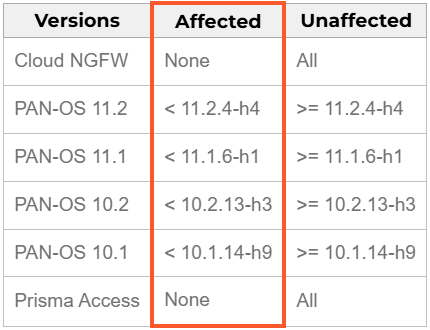

Trong bản tin bảo mật mới đây, Palo Alto Networks khuyến cáo quản trị viên các tổ chức cần nâng cấp tường lửa lên các phiên bản dưới đây để giải quyết vấn đề: 11.2.4-h4 hoặc mới hơn; 11.1.6-h1 hoặc mới hơn; 10.2.13-h3 hoặc mới hơn; 10.1.14-h9 hoặc mới hơn. PAN-OS 11.0 cũng bị ảnh hưởng nhưng sản phẩm này đã kết thúc vòng đời (EoL) và Palo Alto Networks không có kế hoạch phát hành bất kỳ bản vá lỗi nào cho nó. Do đó, người dùng được khuyến nghị mạnh mẽ nâng cấp lên bản phát hành được hỗ trợ.

Hình 1. Các phiên bản PAN-OS bị ảnh hưởng

Lỗ hổng CVE-2025-0108 đã được các nhà nghiên cứu bảo mật tại công ty an ninh mạng Assetnote (Úc) phát hiện và báo cáo cho Palo Alto Networks. Họ cũng đã công bố một bài viết với đầy đủ thông tin chi tiết về khai thác khi bản vá được phát hành.

Các nhà nghiên cứu đã chứng minh cách lỗ hổng CVE-2025-0108 có thể được sử dụng để trích xuất dữ liệu hệ thống nhạy cảm, đánh cắp thông tin cấu hình tường lửa hoặc có khả năng thao túng một số cài đặt trong PAN-OS. Lỗ hổng này liên quan đến sự khác biệt trong cách các thành phần Nginx và Apache của giao diện xử lý các yêu cầu đến, dẫn đến một cuộc tấn công duyệt thư mục.

Những kẻ tấn công có quyền truy cập mạng vào giao diện quản lý có thể lợi dụng điều này để thu thập thông tin tình báo cho các cuộc tấn công tiếp theo hoặc làm giảm khả năng phòng thủ bảo mật bằng cách sửa đổi các cài đặt có thể truy cập.

Hình 2. Quy trình khai thác

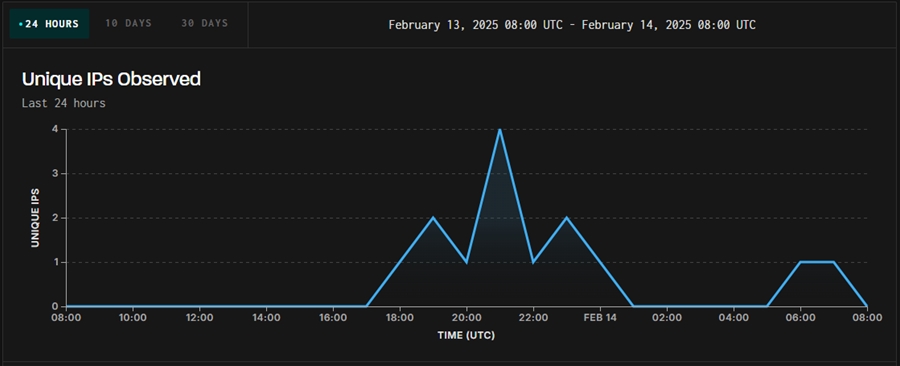

Nền tảng giám sát mối đe dọa GreyNoise đã ghi lại các nỗ lực khai thác nhắm vào tường lửa PAN-OS chưa được vá. Các cuộc tấn công được ghi nhận bắt đầu vào ngày 13/2/2024 và dường như xuất phát từ nhiều địa chỉ IP, có khả năng cho thấy nỗ lực khai thác từ nhiều tác nhân đe dọa khác nhau.

Hình 3. Hoạt động độc hại trong thực tế

Liên quan đến việc các thiết bị dễ bị tấn công trực tuyến, nhà nghiên cứu Yutaka Sejiyama của hãng bảo mật Macnica (Nhật Bản) chia sẻ với trang tin BleepingComputer rằng hiện có hơn 4.400 thiết bị PAN-OS đang để công khai giao diện quản lý trực tuyến. Để bảo vệ trước hoạt động khai thác đang diễn ra, xét đến việc PoC được công khai, rất có khả năng sẽ lên đến đỉnh điểm vào những ngày tiếp theo, người dùng nên áp dụng các bản vá có sẵn và hạn chế quyền truy cập vào giao diện quản lý tường lửa.

Cập nhật tin tức công nghệ mới nhất tại fanpage Công nghệ & Cuộc sống

Nguồn tin: antoanthongtin.vn

.jpg?size=214x140)

Tham gia bình luận