Được viết bằng nền tảng .NET và có tên là “Glove Stealer”, phần mềm độc hại này nhắm mục tiêu vào nhiều trình duyệt và tiện ích mở rộng để đánh cắp thông tin nhạy cảm, ví dụ như cookie và thông tin đăng nhập, cùng với dữ liệu từ ví tiền điện tử, trình xác thực, trình quản lý mật khẩu, ứng dụng email và các ứng dụng khác.

Theo các nhà nghiên cứu bảo mật của Gen Digital, phần mềm độc hại này tương đối đơn giản và có cơ chế che giấu hoặc bảo vệ tối thiểu, cho thấy rất có thể nó đang trong giai đoạn phát triển ban đầu.

Tuy nhiên, điều khiến Glove Stealer nổi bật hơn hẳn là khả năng vượt qua mã hóa liên kết ứng dụng (App-Bound), cơ chế bảo vệ cookie được giới thiệu trong Chrome 127 để ngăn chặn hành vi đánh cắp thông tin.

Các trình duyệt Chromium như Edge, Brave và Chrome đều dễ dàng bị Glove Stealer vượt qua, nhưng đáng chú ý, phần mềm độc hại này còn nhắm vào dữ liệu được lưu trữ trong các trình duyệt khác, bao gồm Opera, Yandex và CryptoTab.

Glove Stealer cũng có khả năng đánh cắp ví tiền điện tử từ tiện ích mở rộng của trình duyệt, mã thông báo phiên 2FA từ các ứng dụng xác thực Google, Microsoft, Aegis và LastPass, dữ liệu mật khẩu từ Bitwarden, LastPass và KeePass, cũng như email từ các ứng dụng mail như Thunderbird.

Gen lưu ý rằng: “Ngoài việc đánh cắp dữ liệu riêng tư từ trình duyệt, Glove Stealer còn cố gắng đánh cắp thông tin nhạy cảm từ danh sách 280 tiện ích mở rộng của trình duyệt và hơn 80 ứng dụng được cài đặt cục bộ”.

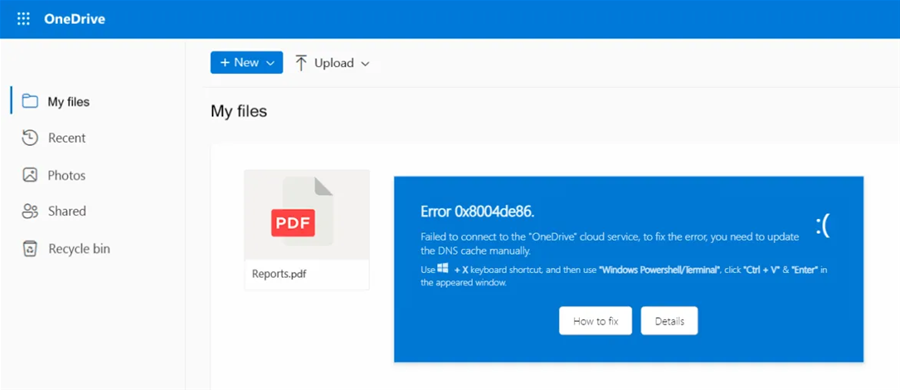

Phần mềm độc hại này được phát tán qua email lừa đảo có chứa tệp đính kèm HTML, khi mở ra sẽ hiển thị thông báo lỗi giả mạo cho rằng nội dung không thể hiển thị đúng cách và cung cấp hướng dẫn về cách người dùng có thể khắc phục sự cố.

Mẫu tệp đính kèm HTML ClickFix

Nạn nhân không nghi ngờ gì được hướng dẫn sao chép một tập lệnh script độc hại và thực thi nó trong Terminal hoặc Run prompt. Script này sẽ gọi lệnh PowerShell, sau đó thực thi một số tập lệnh khác. Ở chế độ background, Glove Stealer liên lạc với máy chủ điều khiển và ra lệnh (C2) và bắt đầu thu thập dữ liệu và thực hiện quy trình đánh cắp dữ liệu.

Để đánh cắp cookie từ các trình duyệt dựa trên Chromium, phần mềm độc hại này sẽ lấy một môđun bổ sung từ C2, bắt đầu tìm kiếm khóa mã hóa App-Bound nhằm vượt qua lớp bảo vệ.

Để sử dụng môđun, trước tiên Glove Stealer phải có được quyền quản trị cục bộ trên hệ thống bị xâm phạm để cho phép đặt môđun vào thư mục Program Files của Chrome, sử dụng nó để lấy các khóa được mã hóa và bỏ qua các kiểm tra xác thực đường dẫn của trình duyệt.

Mặc dù vậy, điều này vẫn chỉ ra rằng Glove Stealer đang trong giai đoạn phát triển ban đầu vì đây là phương pháp cơ bản mà hầu hết các trình đánh cắp thông tin khác đã vượt qua để đánh cắp cookie từ mọi phiên bản Google Chrome.

Cập nhật tin tức công nghệ mới nhất tại fanpage Công nghệ & Cuộc sống

Nguồn tin: antoanthongtin.vn

Tham gia bình luận