CƠ CHẾ QUẢN LÝ KHÓA, XÁC THỰC VÀ MÃ HÓA QUA GIAO DIỆN VÔ TUYẾN

Cơ chế quản lý qua khóa giao diện vô tuyến

Quá trình xác thực giữa thiết bị và mạng sử dụng khóa bí mật K để đảm bảo rằng chỉ những thiết bị được cấp phép mới có thể truy cập vào mạng TETRA. Khóa bí mật K là yếu tố quan trọng trong bảo mật mạng TETRA, được cấp phát và lưu trữ an toàn trên thiết bị đầu cuối. Nó được dùng trong quá trình xác thực thiết bị và tạo ra các khóa dẫn xuất DCK nhằm bảo mật các phiên liên lạc.

Có 4 loại khóa được quản lý qua giao diện vô tuyến, mỗi loại khóa được dẫn xuất theo những thuật toán khác nhau bao gồm:

- Khóa mật mã dẫn xuất Derived Cipher Key (DCK) được sinh ra sau quá trình xác thực thành công và dùng để mã hóa, giải mã thông tin liên lạc giữa các thiết bị trong một phiên cụ thể của mạng TETRA.

- Khóa mật mã chung Common Cipher Key (CCK) được tạo bởi trung tâm quản lý khóa và phân phối qua OTAR hoặc cài đặt trực tiếp, dùng để bảo mật thông tin liên lạc chung giữa các nhóm người dùng trong mạng.

- Khóa mật mã nhóm Group Cipher Key (GCK), được cấp phát bởi trung tâm quản lý khóa, dùng để bảo mật thông tin liên lạc trong một nhóm cụ thể, với mỗi nhóm có một GCK riêng.

- Khóa mật mã tĩnh Static Cipher Key (SCK): là khóa cố định, cài đặt trong quá trình cấu hình ban đầu của thiết bị và không thay đổi thường xuyên, dùng để mã hóa thông tin liên lạc lâu dài và kết hợp với các khóa khác như CCK, GCK để tăng cường bảo mật.

.jpg)

Hình 1. Cách sử dụng các loại khóa mật mã

Trong tiêu chuẩn này, ngoài việc mô tả các dịch vụ xác thực và vận chuyển khóa thông qua một loạt các nguyên thủy mật mã còn mô tả việc tái tạo khóa từ xa thông qua giao thức Over-The-Air Rekeying (OTAR). Đây là một giao thức quan trọng trong tiêu chuẩn này được sử dụng để quản lý và phân phối khóa mã hóa từ xa. Điều này giúp cải thiện tính bảo mật và tính tiện lợi của hệ thống TETRA, cho phép cập nhật khóa mã hóa mà không cần can thiệp vật lý vào các thiết bị đầu cuối.

Cơ chế xác thực qua giao diện vô tuyến

Cơ chế xác thực qua giao diện vô tuyến trong mạng TETRA là một quy trình bảo mật quan trọng, đảm bảo rằng chỉ những thiết bị được cấp phép mới có thể truy cập vào mạng liên lạc. Quá trình xác thực theo giao thức 3 bước: thách thức - phản hồi - kết quả (challenge - response - result). Khi thiết bị đầu cuối (MS) muốn kết nối, nó gửi yêu cầu xác thực tới trạm cơ sở (BS). Trạm cơ sở tạo một thách thức ngẫu nhiên và gửi đến thiết bị. MS dùng khóa bí mật K tính giá trị phản hồi và gửi lại. BS so sánh giá trị này với giá trị do nó tính toán. Nếu khớp, MS được xác thực và cấp quyền truy cập. Sau khi xác thực, mạng phân phối các khóa mã hóa như CCK, GCK hoặc SCK để bảo mật liên lạc. Quá trình xác thực có thể diễn ra bất kỳ lúc nào và giữa các bên như BS và MS. Các thuật toán xác thực, mã hóa liên quan tới TETRA đều là bí mật, chưa được công bố trong bất kì tài liệu nào.

Xác thực thiết bị

Đây là quá trình xác thực người dùng của BS, việc tính toán khóa xác thực phiên KS sẽ được thực

hiện bằng thuật toán TA11 với tham số đầu vào là khóa K và mầm ngẫu nhiên RS.

Trong quá trình xác thực, BS tạo ra thách thức RAND1. MS tính phản hồi RES1, còn BS tính XRES1. Kết quả là một khóa mật mã dẫn xuất (DCK1) được tạo ra. BS so sánh RES1 với XRES1, nếu khớp, kết quả R1 là TRUE (xác thực thành công), nếu không thì R1 là FALSE (xác thực thất bại). Quá trình này được tóm tắt qua Hình 2a.

.jpg)

Hình 2. Quá trình xác thực một chiều

Xác thực trạm cơ sở

Xác thực trạm cơ sở là quá trình thiết bị xác thực xem trạm cơ sở đó có bị giả mạo hay không. Quy trình xác thực trạm cơ sở thực hiện tương tự quy trình xác thực thiết bị, nhưng đảo ngược lại. MS tạo ra thách thức RAND2, BS tính phản hồi với RES2, còn MS tính XRES2. Khóa mật mã dẫn xuất (DCK2) cũng được tạo ra. MS so sánh RES2 với XRES2, nếu khớp, R2 là TRUE (xác thực thành công), nếu không thì R2 là FALSE (xác thực thất bại). Khóa K được sử dụng tương tự như xác thực người dùng, nhưng với các thuật toán thay đổi từ TA11/TA12 sang TA21/ TA22 và tạo ra khóa xác thực phiên mới KS'. Quá trình này được tóm tắt trong Hình 2b.

Xác thực lẫn nhau

Việc xác thực lẫn nhau giữa thiết bị và trạm cơ sở được thực hiện thông qua cơ chế ba bước kết hợp. Các thuật toán và khóa K được sử dụng phải giống như các thuật toán sử dụng trong xác thực một chiều được mô tả trong các phần trước. Việc thực hiện xác thực lẫn nhau sẽ được đưa ra bởi bên đầu tiên bị thách thức. Do đó, xác thực lẫn nhau sẽ được bắt đầu như một quy trình xác thực một chiều bởi bên thách thức đầu tiên, và sẽ trở thành xác thực lẫn nhau bởi bên phản hồi.

Nếu Trung tâm chuyển mạch và Quản lý cơ sở hạ tầng (SwMI) khởi tạo xác thực, nó sử dụng khóa K, giá trị ngẫu nhiên RS và các thuật toán TA11, TA12 để tạo khóa phiên KS. BS gửi thách thức RAND1 và RS đến MS. MS dùng TA11 để tạo KS và TA12 để tạo khóa phiên thứ hai KS'. MS gửi phản hồi RES1 cho BS và thách thức RAND2. BS so sánh RES1 với XRES1 và tạo khóa KS' qua TA12. Sau đó, BS dùng TA22 để phản hồi RES2 với thách thức RAND2. MS so sánh RES2 với XRES2, nếu khớp, xác thực thành công. TA12 và TA22 tạo DCK1 và DCK2, kết hợp trong TB4 để tạo DCK cuối (Hình 3a).

Quá trình xác thực lẫn nhau cũng có thể xảy ra nếu xác thực một chiều được khởi tạo bởi MS và sau đó được thực hiện bởi SwMI. Trong trường hợp này, các thuật toán giống nhau, tuy nhiên trình tự là đảo ngược như trong Hình 3b.

.jpg)

Hình 3. Quá trình xác thực lẫn nhau

Cơ chế mã hóa giao diện vô tuyến

Mã hóa giao diện vô tuyến (Air Interface encryption) trong hệ thống TETRA đảm bảo tính bảo mật cho liên kết vô tuyến giữa MS và BS. Nguyên tắc chung mã hóa giao diện vô tuyến trong TETRA là kết hợp đầu ra của Bộ tạo chuỗi khóa (KSG) với dòng dữ liệu rõ, thực hiện mã hóa cả thông tin điều khiển và dữ liệu truyền tải. Quá trình mã hóa diễn ra ở lớp MAC, với các tiêu đề PDU thường không được mã hóa trừ một số phần như MAC RESOURCE và MAC-END. Điều này giúp thiết bị xác định thông điệp, loại PDU, trạng thái mã hóa, và khóa giải mã phù hợp. Hệ thống cũng mã hóa địa chỉ thiết bị để bảo vệ danh tính và ngăn chặn nghe trộm.

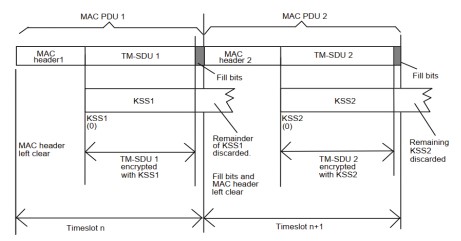

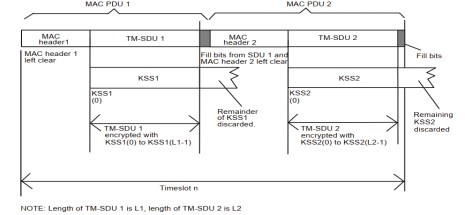

Bộ tạo chuỗi khóa (KSG) sử dụng thuật toán kết hợp IV và khóa mã hóa, tạo ra chuỗi các bit khóa (KSS). Chuỗi này được sử dụng để mã hóa và giải mã dữ liệu trong các khe thời gian, với độ dài tối đa 432 bit, đủ để mã hóa một kênh truyền không được bảo vệ TCH/7,2.

Chuỗi khóa (KSS) được sử dụng để mã hóa các bit dữ liệu, thoại và điều khiển bằng phép toán XOR, ngoại trừ các bit của tiêu đề MAC và các bit điền vào. Nếu có ít bit thông tin hơn chuỗi khóa, các bit KSS thừa không sử dụng sẽ bị loại bỏ. Trên kênh điều khiển, nhiều PDU có thể được truyền trong một khe và có thể được gửi đến các thiết bị khác nhau, do đó KSS cần được tạo mới cho mỗi SDU (Serser Data Unit) và sử dụng các khóa khác nhau để đảm bảo bảo mật. Cơ chế mã hóa này cũng áp dụng cho kênh điều khiển và cả các trường hợp nửa khe trên đường lên hoặc đường xuống. Hình 4a dưới đây minh họa quá trình mỗi PDU chiếm toàn bộ một khe thời gian và Hình 4b mô tả sự kết hợp các PDU trong một khe thời gian.

Hình 4a. Quá trình mỗi PDU chiếm toàn bộ một khe thời gian

Hình 4b. Quá trình kết hợp các PDU trong một khe thời gian

MÃ HÓA ĐẦU CUỐI

Mã hóa đầu cuối trong TETRA đảm bảo chỉ các thiết bị đã xác thực mới có quyền truy cập thông tin truyền tải, bảo vệ tính bí mật và an toàn của dữ liệu. TETRA sử dụng các thuật toán mã hóa bí mật để bảo vệ dữ liệu thoại và thông tin, ngăn chặn nghe lén và truy cập trái phép. Tiêu chuẩn này mô tả cơ chế đồng bộ hóa hệ thống mã hóa và sử dụng kiểu mã dòng đồng bộ. Dưới đây là một số yêu cầu đối với cơ chế mã hóa đầu cuối:

- Cơ chế giống nhau sẽ được áp dụng theo cả hai hướng;

- Quá trình đồng bộ hóa sẽ phải độc lập theo từng hướng;

- Việc vận chuyển bản rõ và bản mã trong SwMI phải duy trì thời gian và thứ tự của ghép nối nửa khe (nửa khe sẽ được khôi phục theo cùng thứ tự và có cùng điều kiện ở mỗi đầu của liên kết);

Sơ đồ chức năng của cơ chế mã hóa và giải mã tiếng nói dựa trên luồng đồng bộ nguyên lý mật mã được cho như Hình 5.

.jpg)

Hình 5. Sơ đồ khối của cơ chế mã hóa và giải mã tiếng nói

Bộ tạo luồng khóa đầu cuối (EKSG) sẽ có hai đầu vào, một khóa mã hóa (CK) và một giá trị khởi tạo (IV), tạo ra dòng khóa theo cách tương tự như giao diện vô tuyến của đơn vị mã hóa. Giá trị khởi tạo phải có tham số thời gian (ví dụ: số thứ tự hoặc nhãn thời gian) và được sử dụng để khởi tạo đồng bộ hóa giữa các đơn vị mã hóa. Đầu ra được gọi là phân đoạn luồng khóa, EKSS.

Khối hàm F1 sẽ kết hợp luồng bit của bản rõ (PT) và EKSS tạo ra bản mã (CT). Khối hàm F1-1 sẽ là nghịch đảo của F1 và sẽ kết hợp các luồng bit của CT và EKSS thu được

luồng bit đã giải mã (PT). Chức năng của khối hàm F2 sẽ thay thế một nửa khe CT bằng khung đồng bộ được cung cấp bởi khối "Synch Control". Khối F3 sẽ nhận dạng khung đồng bộ hóa trong CT nhận được và sẽ cung cấp chúng để khối "Synch Detect" lấy được IV phục vụ cho quá trình giải mã.

KẾT LUẬN

Phần bảo mật của tiêu chuẩn TETRA ETS 300 392-7 cung cấp một khung tiêu chuẩn bảo mật mạnh mẽ cho các dịch vụ thông tin liên lạc, đảm bảo rằng các tổ chức triển khai mạng liên lạc TETRA có thể duy trì các hoạt động thông tin liên lạc của mình một cách an toàn và bảo mật. Các cơ chế bảo mật được thiết kế để chống lại các mối đe dọa tiềm ẩn, từ đó bảo vệ an toàn dữ liệu và thông tin liên lạc của hệ thống.

|

TÀI LIỆU THAM KHẢO [1]. https://www.etsi.org/technologies/tetra. [2]. ETSI EN 300 392-1: "Terrestrial Trunked Radio (TETRA); Voice plus Data (V+D); Part 1: General network design". [3]. ETS 300 972-7: Radio Equipment and Systems (RES); TransEuropean Trunked Radio (TETRA); Voice plus Data (V+D); Part 7: Security. |

Cập nhật tin tức công nghệ mới nhất tại fanpage Công nghệ & Cuộc sống

Nguồn tin: antoanthongtin.vn

Tham gia bình luận